Siber güvenlik dünyasında, her geçen yıl daha karmaşık ve tehlikeli tehditler ortaya çıkmaktadır. 2024 yılında ortaya çıkan RansomHub ransomware grubu, siber suç ekosisteminde hızla yükselen bir tehdit haline gelmiştir. RansomHub, LockBit ve ALPHV/BlackCat gibi köklü grupların yerini almış ve kısa sürede önemli saldırılara imza atmıştır. Bu makalede, RansomHub’ın çalışma yöntemleri, teknik altyapısı, hedef aldığı sektörler ve savunma stratejileri detaylı şekilde ele alınacaktır.

RansomHub, 2024 yılında faaliyet göstermeye başlamış bir ransomware-as-a-service (RaaS) grubudur. RaaS modeli, ransomware yazılımını geliştiren ve dağıtan çekirdek bir ekip ile bu yazılımı kullanarak saldırılar düzenleyen iş ortaklarından (affiliate) oluşur. Bu iş modeli, ransomware saldırılarının yayılmasını hızlandırır ve saldırı tekniklerinin daha geniş bir yelpazeye ulaşmasına olanak tanır. RansomHub, bu yapı ile kısa sürede dikkat çekmiştir.

RansomHub’ın bu denli kısa sürede yükselmesinin birkaç temel nedeni vardır:

- LockBit’e Yönelik Operasyonlar: 2024 Şubat ayında LockBit grubuna yönelik uluslararası operasyonlar, bu grubun altyapısına ciddi zararlar vermiştir. Bu durum, birçok LockBit iş ortağının RansomHub gibi alternatif RaaS gruplarına yönelmesine neden olmuştur.

- ALPHV/BlackCat İş Ortakları: ALPHV grubu, iş ortaklarını dolandırdıktan sonra bu iş ortakları RansomHub’a geçmiştir. Bu durum, RansomHub’ın iş gücünü ve kaynaklarını artırmıştır.

RansomHub, özellikle kritik altyapı sektörlerine odaklanmıştır. Bu sektörler şunları içerir:

- Sağlık

- Su yönetimi

- Finansal hizmetler

- Kamu hizmetleri

- Ulaşım ve iletişim

- Acil servisler

Grup, bu tür kritik hizmetleri hedef alarak kuruluşları hem iş sürekliliği hem de veri güvenliği açısından büyük baskı altına sokmaktadır.

RansomHub, belirli ülkeleri hedef almamaktadır. Bunlar:

- CIS (Rusya’nın başını çektiği Bağımsız Devletler Topluluğu)

- Küba

- Kuzey Kore

- Çin

Bu sınırlamalar, grubun muhtemelen Rusya veya Rusya’ya dost ülkelerde faaliyet gösterdiğini işaret eder. Rusya’nın siber suçlara karşı gösterdiği esneklik, bu tür grupların daha rahat hareket etmelerini sağlamaktadır.

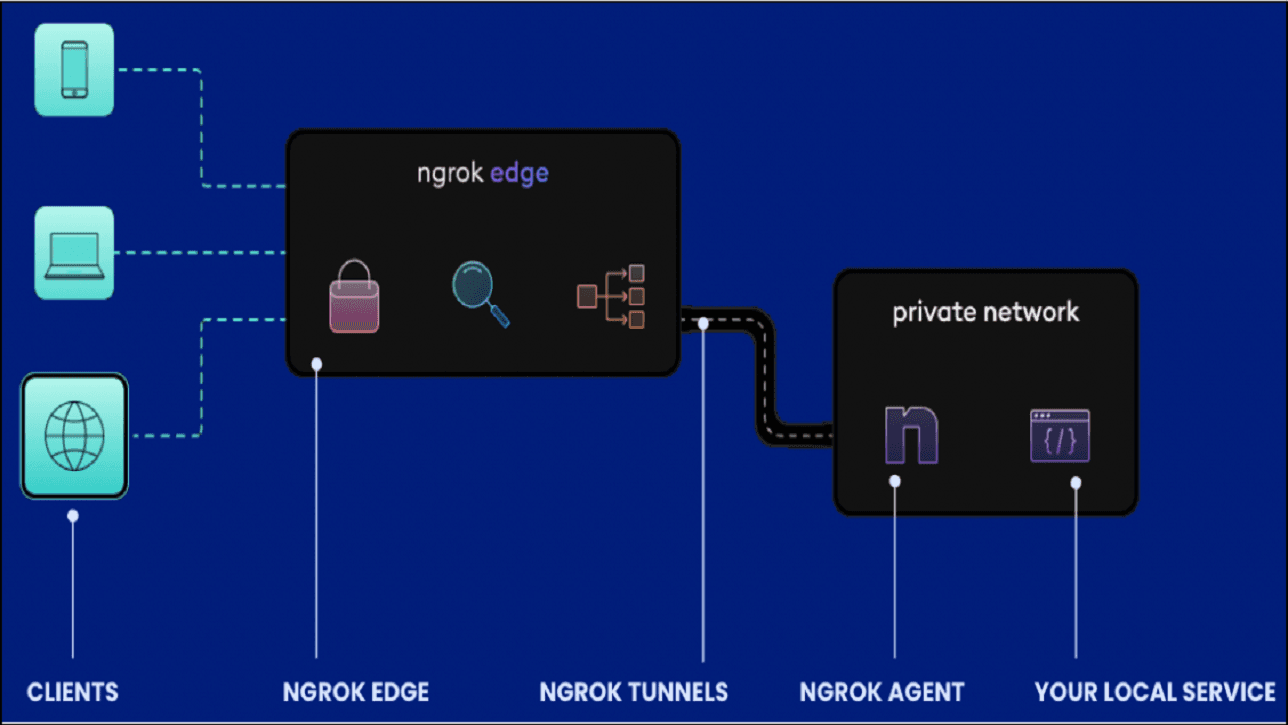

RansomHub, ransomware saldırılarında yaygın olarak kullanılan teknik ve yöntemleri benimsemektedir. Saldırı aşamaları genellikle şu şekilde ilerler:

İlk erişim genellikle iki yöntemle sağlanır:

- Phishing (Kimlik Avı): RansomHub, geniş çaplı phishing kampanyaları ile hedeflerine ulaşır. Bu kampanyalarda zararlı bağlantılar veya ekler kullanılarak kurbanın kimlik bilgileri ele geçirilir veya zararlı yazılımlar sisteme bulaştırılır.

- Zafiyetlerin İstismarı: Bilinen güvenlik açıklarını kullanarak sisteme erişim sağlama, RansomHub’ın başlıca yöntemlerinden biridir. Örneğin, CVE-2023-3519 (Citrix), CVE-2023-27997 (Fortinet) gibi kritik zafiyetler sıkça kullanılmaktadır.

Sisteme erişim sağlandıktan sonra RansomHub, ağ içinde keşif yaparak lateral hareket eder. Mimikatz gibi araçlarla kimlik bilgilerini ele geçiren grup, PsExec ve Remote Desktop Protocol (RDP) gibi tekniklerle ağda hareket eder.

Veri şifreleme işlemi, RansomHub’ın fidye taleplerinin merkezindedir. Curve25519 ve AES algoritmaları kullanılarak veriler şifrelenir. Bu işlem sırasında kurbanın verilerine erişimini tamamen engellemek amacıyla Volume Shadow Copy silinir. Ayrıca, RansomHub, fidye ödenmezse hassas bilgileri yayınlamakla tehdit ederek baskıyı artırmak için çifte fidye stratejisi uygular.

RansomHub, geleneksel şifreleme yöntemlerinden farklı olarak intermittent encryption (aralıklı şifreleme) kullanır. Küçük dosyalar tamamen şifrelenirken, daha büyük dosyalar belirli aralıklarla şifrelenir. Bu teknik, şifreleme sürecini hızlandırırken saldırının etkisini artırır.

We are the RansomHub.

Your company Servers are locked and Data has been taken to our servers. This is serious.

Good news:

– your server system and data will be restored by our Decryption Tool;

– for now, your data is secured and safely stored on our server;

– nobody in the world is aware about the data leak from your company except you and RansomHub team;

FAQs:

Who we are?

– Normal Browser Links: https://ransomxifxwc5eteopdobynonjctkxxvap77yqifu2emfbecgbqdw6qd.onion.ly/

– Tor Browser Links: http://ransomxifxwc5eteopdobynonjctkxxvap77yqifu2emfbecgbqdw6qd.onion/

Want to go to authorities for protection?

– Seeking their help will only make the situation worse,They will try to prevent you from negotiating with us, because the negotiations will make them look incompetent,After the incident report is handed over to the government department, you will be fined <This will be a huge amount,Read more about the GDRP legislation:https://en.wikipedia.org/wiki/General_Data_Protection_Regulation>,The government uses your fine to reward them.And you will not get anything, and except you and your company, the rest of the people will forget what happened!!!!!

Think you can handle it without us by decrypting your servers and data using some IT Solution from third-party “specialists”?

– they will only make significant damage to all of your data; every encrypted file will be corrupted forever. Only our Decryption Tool will make decryption guaranteed;

Think your partner IT Recovery Company will do files restoration?

– no they will not do restoration, only take 3-4 weeks for nothing; besides all of your data is on our servers and we can publish it at any time;

as well as send the info about the data breach from your company servers to your key partners and clients, competitors, media and youtubers, etc.

Those actions from our side towards your company will have irreversible negative consequences for your business reputation.

You don’t care in any case, because you just don’t want to pay?

– We will make you business stop forever by using all of our experience to make your partners, clients, employees and whoever cooperates with your company change their minds by having no choice but to stay away from your company.

As a result, in midterm you will have to close your business.

So lets get straight to the point.

What do we offer in exchange on your payment:

– decryption and restoration of all your systems and data within 24 hours with guarantee;

– never inform anyone about the data breach out from your company;

– after data decryption and system restoration, we will delete all of your data from our servers forever;

– provide valuable advising on your company IT protection so no one can attack your again.

Now, in order to start negotiations, you need to do the following:

– install and run ‘Tor Browser’ from https://www.torproject.org/download/

– use ‘Tor Browser’ open http:// ***************************************************.onion/

– enter your Client ID: ***************************************************

There will be no bad news for your company after successful negotiations for both sides. But there will be plenty of those bad news if case of failed negotiations, so don’t think about how to avoid it.

Just focus on negotiations, payment and decryption to make all of your problems solved by our specialists within 1 day after payment received: servers and data restored, everything will work good as new.