# FortiOS VPN Sisteminde Kritik Güvenlik Açığı

Veri Güvenliği

FortiOS VPN Sisteminde Kritik Güvenlik Açığı

18.11.2024

Fortinet şirketi, FortiOS VPN sisteminde yeni bir kritik güvenlik açığına dair bir uyarı yayımladı. Bu açığın, şu anda hacker saldırılarında kullanılıyor olabileceği düşünülmektedir.

CVE-2024-21762 (FG-IR-24-015) olarak adlandırılan bu güvenlik açığı, FortiOS’ta buffer overflow (tampon taşması) sorunu olarak tanımlanmaktadır ve kimlik doğrulama yapmamış saldırganlara özel olarak hazırlanan istekler aracılığıyla uzaktan kod yürütme (RCE) gerçekleştirmelerine izin vermektedir. Bu zafiyet, CVSS skalasında 9.6 puanla değerlendirilmektedir.

Şirket, tehdidi ortadan kaldırmak için sistemi güncelleme önerisinde bulunarak şu önerilere yer vermiştir:

- FortiOS 7.4 sürümünden 7.4.3 veya daha sonrasına güncelleme yapılmalıdır.

- FortiOS 7.2 sürümünden 7.2.7 veya daha sonrasına güncelleme yapılmalıdır.

- FortiOS 7.0 sürümünden 7.0.14 veya daha sonrasına güncelleme yapılmalıdır.

- FortiOS 6.4 sürümünden 6.4.15 veya daha sonrasına güncelleme yapılmalıdır.

- FortiOS 6.2 sürümünden 6.2.16 veya daha sonrasına güncelleme yapılmalıdır.

- FortiOS 6.0 sürümünden düzeltilmiş bir sürüme güncelleme yapılmalıdır.

Anında güncelleme yapılamıyorsa, riskleri azaltmak için geçici olarak FortiOS cihazlarındaki SSL VPN’yi devre dışı bırakmak önerilir.

Fortinet’in resmi açıklaması, zafiyetin nasıl sömürüldüğü veya kim tarafından keşfedildiği hakkında detay içermemektedir.

Bu zafiyet, CVE-2024-23108 ve CVE-2024-23109 dahil diğer kritik güvenlik açıklarıyla birlikte ortaya çıktı, ancak yalnızca CVE-2024-21762’nin aktif olarak kötü niyetli kişiler tarafından kullanıldığı düşünülmektedir.

Daha önce Fortinet, Çin devlet hacker’ları olarak bilinen Volt Typhoon’un, FortiOS zafiyetlerini kullanarak COATHANGER adlı özel bir kötü amaçlı yazılımı dağıtmak için kullandığını rapor etmişti. Bu saldırılarla, saldırganlar Hollanda ordusunun ağını başarıyla hedef aldılar.

CVE-2024-21762’nin ciddiyetinin yanı sıra diğer güvenlik açıklarının varlığı göz önüne alındığında, şirket cihazları mümkün olan en kısa sürede güncellemeyi kesinlikle önermektedir.

Son Güncellenme Tarihi: 14.01.2025

DLP (Data Loss Prevention) NEDİR ?

Data Loss Prevention (DLP), işletmelerin dijital varlıklarını korumak ve hassas verilerinin sızmasını önlemek için kullanılan bir dizi teknoloji ve süreçtir. Modern dünyada veri, bir şirketin en önemli varlığıdır; bu nedenle, veri kaybı yalnızca finansal kayıplara değil, aynı zamanda itibar kaybına ve yasal sorunlara da yol açabilir. DLP, bu tür riskleri önlemek için tasarlanmış bir savunma hattıdır. Aşağıda, DLP’nin ne olduğu, nasıl çalıştığı, uygulama alanları, zorlukları ve geleceği detaylı bir şekilde ele alınmıştır.

DLP Nedir?

DLP, bir organizasyonun hassas bilgilerini korumak için geliştirilmiş teknolojiler, politikalar ve prosedürlerin birleşimidir. DLP kullanımında amaç hassas verilerin (kredi kartı bilgileri, müşteri kayıtları veya ticari sırları vb.) yetkisiz kişilere ulaşmasını engellemek ve KVKK, GDPR, HIPAA veya PCI-DSS gibi yasal düzenlemelere uygunluğu desteklemektir. Bununla birlikte DLP'in amaçlarından biri de iç tehditlere (çalışanların kasıtlı veya kazara veri ihlali yapması) karşı korumayı sağlamaktır.

DLP Nasıl Çalışır?

DLP çözümleri, üç temel prensip üzerine inşa edilmiştir:

1. Veri Keşfi ve Sınıflandırması:

DLP sistemleri, organizasyonun veri ortamını tarayarak hangi verilerin hassas olduğunu belirler. Bu sistemler, e-posta sunucularını, bulut depolama hizmetlerini ve yerel dosya sistemlerini analiz eder. Analiz sonucunda veriler, kişisel veriler (ad, adres, kimlik numarası), finansal veriler (kredi kartı bilgileri, banka hesap bilgileri) ve ticari sırlar (proje planları, teknik tasarımlar) gibi kategorilere ayrılır.

2. Veri Hareketlerini İzleme ve Kontrol Etme:

DLP sistemleri, verilerin organizasyon içinde ve dışındaki hareketlerini sürekli olarak izler ve kontrol eder. Örneğin, bir çalışanın hassas bir belgeyi USB cihazına kopyalaması veya şirket dışına hassas bilgilerin e-posta yoluyla gönderilmesi gibi durumlar bu sistemler tarafından tespit edilir ve gerektiğinde müdahale edilir. Bu sayede veri güvenliği ihlalleri engellenmiş olur.

3. Politika Uygulama ve Müdahale:

DLP sistemleri, önceden belirlenmiş kurallara göre veri hareketlerini kontrol ederek olası ihlalleri tespit eder. Bu tür durumlarda, işlemi engellemek, yöneticiye bildirim göndermek veya kullanıcıyı uyarmak gibi aksiyonlar alınabilir. Bu sayede, hassas verilerin korunması ve güvenlik politikalarına uyum sağlanması hedeflenir.

DLP Çözümlerinin Türleri

DLP çözümleri, kullanım alanlarına göre üç ana kategoriye ayrılır:

- Ağ Tabanlı DLP (Network DLP): Bir organizasyonun ağ trafiğini izleyerek hassas verilerin yetkisiz kişilere veya yerlere aktarılmasını engelleyen bir veri güvenliği çözümüdür. Bu sistem, e-posta, web trafiği, dosya transferi ve diğer ağ tabanlı iletişim yollarını analiz ederek hassas bilgilerin sızdırılmasını önlemeyi amaçlar.

- Uç Nokta DLP (Endpoint DLP): Organizasyonlarda kullanılan cihazlarda (laptop, masaüstü bilgisayar, tablet, USB bellek vb.) hassas verilerin güvenliğini sağlamak için geliştirilen bir veri kaybı önleme çözümüdür. Bu sistem, kullanıcıların cihazlarında veri hareketlerini izler, kontrol eder ve organizasyonun güvenlik politikalarına uygun şekilde müdahalede bulunur.

- Bulut Tabanlı DLP (Cloud DLP): Bulut ortamlarında depolanan ve işlenen hassas verilerin korunmasını sağlayan bir veri kaybı önleme çözümüdür. Bu sistemler, bulut depolama hizmetleri ve SaaS uygulamaları gibi platformlarda veri hareketlerini izleyerek, yetkisiz erişimleri engellemeyi ve veri sızıntılarını önlemeyi amaçlar.

DLP'nin Uygulama Alanları

Finans Sektörü:

DLP çözümleri, finans sektöründe sahtekarlığa ve veri ihlallerine karşı hassas bilgileri korumak için kullanılır. Özellikle kredi kartı bilgileri gibi finansal veriler, yalnızca yetkilendirilmiş kullanıcılar tarafından paylaşılabilir. Bu şekilde, finansal bilgilerin güvenliği sağlanarak potansiyel veri ihlalleri önlenir.

Sağlık Sektörü:

Hasta bilgileri ve sağlık kayıtları gibi hassas veriler, DLP çözümleriyle korunur. Elektronik sağlık kayıtlarının yetkisiz kişilere gönderilmesinin engellenmesi, hasta gizliliğini ve sağlık sektöründeki yasal düzenlemelere uyumu sağlar. Bu, hasta bilgilerinin kötüye kullanımını önlemede önemli bir rol oynar.

Üretim ve Teknoloji:

Üretim ve teknoloji alanında DLP çözümleri, AR-GE çalışmaları ve ürün tasarımları gibi fikri mülkiyeti korur. Örneğin, yeni bir ürün prototipi dışarıya gönderilmeden önce onay mekanizmasından geçer. Bu sayede, ticari sırların ve yenilikçi projelerin sızdırılması engellenir.

Eğitim Kurumları:

DLP sistemleri, eğitim kurumlarında öğrenci kayıtları ve personel bilgileri gibi hassas verilerin güvenliğini sağlar. Örneğin, öğrenci bilgilerini içeren dosyalar yalnızca yetkili kullanıcılar tarafından görüntülenebilir. Bu da hem öğrenci bilgilerinin korunmasını hem de eğitim kurumlarının yasal yükümlülüklerini yerine getirmesini sağlar.

DLP’nin Sağladığı Avantajlar

- Veri Güvenliği: DLP sistemleri, hassas bilgilerin yetkisiz erişime, sızıntılara veya veri ihlallerine karşı korunmasını sağlar. Bu sayede organizasyonlar, hem iç hem de dış tehditlerden kaynaklanan veri kayıplarını önleyebilir.

- Regülasyonlara Uyumluluk: DLP çözümleri, GDPR, HIPAA, PCI DSS gibi veri koruma düzenlemelerine uyumu destekler. Bu uyumluluk, şirketlerin yasal cezalarla karşılaşmasını engeller ve düzenleyici kurumlarla ilişkilerini sağlam tutar.

- İç Tehditlere Karşı Koruma: Çalışanların farkında olmadan veya kasıtlı olarak hassas bilgileri paylaşmasını engelleyerek, içeriden gelen tehditlere karşı etkin bir savunma sağlar.

- Marka İtibarının Korunması: Veri ihlalleri, müşteri güvenini sarsarak marka itibarını zedeleyebilir. DLP çözümleri, bu tür ihlalleri önleyerek organizasyonun güvenilirliğini korur.

- Gerçek Zamanlı İzleme ve Müdahale: DLP sistemleri, veri hareketlerini sürekli izler ve anlık olarak şüpheli faaliyetleri tespit eder. İhlal durumunda işlemi engelleme veya kullanıcıyı uyarma gibi aksiyonlar alabilir.

- Hassas Verilerin Görünürlüğü: Organizasyon içindeki tüm hassas verilerin tespit edilmesini ve sınıflandırılmasını sağlar. Bu, hangi verilerin korunması gerektiğini anlamak için önemli bir adımdır.

- Veri Yönetiminde Kontrol: Organizasyonların, hassas bilgilerin nasıl saklandığı, paylaşıldığı ve kullanıldığı konusunda daha fazla kontrol sahibi olmalarına yardımcı olur.

- Maliyet Tasarrufu: Veri ihlali sonrası ortaya çıkabilecek finansal kayıplar, yasal cezalar ve müşteri kaybı gibi maliyetlerin önüne geçilmesini sağlar.

- Çalışan Verimliliğini Artırma: Çalışanların, veri güvenliği politikalarına uyum sağlayarak daha güvenli bir şekilde çalışmasına olanak tanır ve operasyonel riskleri azaltır.

- Bulut Güvenliği Sağlama: DLP çözümleri, bulut ortamlarında hassas bilgilerin korunmasını sağlayarak organizasyonların güvenle bulut hizmetlerini kullanmasına olanak tanır.

Sonuç

DLP, modern işletmelerin dijital varlıklarını koruma ve hassas verilerinin yetkisiz erişimlere karşı güvenliğini sağlama konusunda kritik bir savunma hattı sunar. Bu çözümler, yalnızca veri kaybını önlemekle kalmaz, aynı zamanda organizasyonların yasal uyumluluğunu artırır, marka itibarını korur ve operasyonel riskleri azaltır.

DLP’nin sağladığı avantajlar, hassas verilerin görünürlüğünü artırmaktan, gerçek zamanlı izleme ve müdahaleye kadar geniş bir yelpazeyi kapsar. Finans, sağlık, üretim, teknoloji ve eğitim gibi çeşitli sektörlerde uygulanabilir olması, bu sistemlerin geniş bir kullanım alanına sahip olduğunu göstermektedir.

Ağ, uç nokta ve bulut tabanlı DLP çözümleri, veri güvenliği stratejilerinin ayrılmaz bir parçası haline gelmiştir. İşletmeler, DLP çözümleri ile hem iç hem de dış tehditlere karşı etkin bir şekilde korunabilir ve hassas bilgilerini güvende tutabilir.

Sonuç olarak, DLP teknolojileri, siber tehditlerin sürekli arttığı bir dünyada, veri güvenliği ve düzenleyici uyumluluk için vazgeçilmezdir. Gelecekte yapay zeka ve bulut teknolojileriyle daha da gelişmesi beklenen bu çözümler, işletmelerin veri koruma süreçlerini optimize etmeye devam edecektir.

KVKK’dan Yemek Sepetine Büyük Ceza Geldi

Yemek Sepeti Elektronik İletişim Perakende Gıda Lojistik AŞ veri ihlal bildirimi hakkında Kişisel Verileri Koruma Kurulunun 23/12/2021 tarih ve 2021/1324 sayılı Karar Özeti

Yemek Sepeti Elektronik İletişim Perakende Gıda Lojistik AŞ veri ihlal bildirimi hakkında Kişisel Verileri Koruma Kurulunun 23/12/2021 tarih ve 2021/1324 sayılı Karar Özeti

- 18.03.2021 tarihinde kimliği tespit edilemeyen şahıs/şahıslar tarafından veri sorumlusuna ait bir web uygulama sunucusuna erişildiği,

- Normal şartlarda yetkisiz bir erişim olduğunda uyarı veren araç üzerinde sorun kaydı oluştuğu ancak bir aksaklık nedeniyle yetkisiz erişimin o an fark edilemediği,

- 25.03.2021 tarihinde gelen alarmlar incelediğinde şüpheli bir davranış olduğunun tespit edildiği,

- Aynı tarihte yapılan incelemede Yemeksepeti’ne ait bir web uygulama sunucusu üzerindeki açıktan yararlanmak suretiyle uygulama kurulduğu ve komut çalıştırılarak sunucuya erişildiği,

- İhlali gerçekleştiren şahsın/şahısların eriştiği sunucu üzerinde kullanıcı oluşturarak farklı araçlar vasıtasıyla veri toplamaya çalıştıkları ve uzaktaki sunuculara trafik gönderdiklerinin de ayrıca tespit edildiği,

- Saldırganların veriyi Fransa’da bulunan bir IP adresine/sunucuya ilettikleri ve bu iletilen trafiğin firewall (güvenlik duvarı) üzerinde izlerinin olduğu,

- İhlalden 21.504.083 Yemeksepeti kullanıcısının etkilendiği,

- İhlalden etkilenen kişisel verilerin kullanıcı adı, adres, telefon numarası, e-posta adresi, kullanıcı şifresi ve IP bilgileri olduğu ifadelerine yer verilmiştir.

Veri ihlal bildiriminin Kurumun yetki ve görev alanı çerçevesinde incelenmesi neticesinde; Kişisel Verileri Koruma Kurulunun 23/12/2021 tarih ve 2021/1324 sayılı Kararı ile;

- Veri sorumlusuna ait bir web uygulama sunucusu üzerindeki açık sebebiyle uygulama kurarak ve komut çalıştırmak suretiyle sunucuya erişildiği,

- İhlalden 21.504.083 Yemeksepeti kullanıcısının etkilendiği,

- Etkilenen kişisel verilerin kullanıcı adı, adres, telefon numarası, e-posta adresi, şifre ve IP bilgileri olduğu,

- İhlalden etkilenen kişi sayısının çok fazla olması ve neredeyse tüm müşteri veri tabanının dışarı sızdırıldığı dikkate alındığında ihlalin çok büyük çaplı olduğu,

- İhlalin boyutu, sızdırılan verinin büyüklüğü ve sızdırılan kişisel verilerin niteliği dikkate alındığında, ihlalin ilgili kişiler açısından kişisel veriler üzerinde kontrol kaybı gibi önemli riskler oluşturacağı,

- Sisteme giren kişi ya da kişilerce, zararlı yazılım ve araçlarla sisteme giriş yaptıktan sonra diğer sistemlere de erişilerek bilgi toplandığı, sisteme zararlı yazılımların yüklenip, çalıştırılmasının veri sorumlusunca 8 gün boyunca fark edilemediği dolayısıyla bilişim ağlarında hangi yazılım ve servislerin çalıştığının kontrol edilmesi ve bilişim ağlarında sızma veya olmaması gereken bir hareket olup olmadığının belirlenmesi noktasında veri sorumlusunun kusurunun bulunduğu,

- 18.03.2021 tarihinden itibaren güvenlik yazılımlarında alarmlar oluştuğu, oluşan bu alarmların üçüncü parti firmalar tarafından izlenen ürünlerde Yemek Sepeti Güvenlik Ekiplerine ilgili bildirimler yapılamadan ve gerekli aksiyonlar alınmadan kapatıldığının ifade edildiği, 25.03.2021 tarihinde iletilen alarmın Yemek Sepeti Güvenlik Ekiplerince incelenmesi sonucu siber saldırının farkına varıldığı dikkate alındığında bu durumun veri sorumlusunun hizmet aldığı üçüncü parti firmalar üzerinde etkin bir denetim mekanizmasının bulunmadığının ve güvenlik yazılımlarının takibi ile güvenlik prosedürlerinin kullanılması noktasında da eksiklerinin bulunduğunun göstergesi olduğu,

- Saldırganların veri sorumlusundan elde ettikleri veriyi Fransa’da bulunan bir IP adresine/sunucuya ait lokasyona ilettiği, sistemden çıkan 28.2 GB’lık verinin/dışarı giden trafiğin veri sorumlusu tarafından fark edilemediği ve bu veri trafiğinin firewall (güvenlik duvarı) üzerinde izlerinin olduğu dikkate alındığında; firewall üzerinde izlerin olmasına rağmen bu boyutta verinin dışarı sızdırılmasının fark edilememesinin veri sorumlusu tarafından güvenlik kontrolleri ve veri güvenliği takibinin düzgün bir şekilde yapılmadığının göstergesi olduğu,

- Açıklık bulunan sunucunun sızma testinden geçen bir sunucu olduğunun ifade edildiği dikkate alındığında bu durumun veri sorumlusu tarafından sızma testlerinin etkin bir şekilde yapılmadığını/yaptırılmadığını gösterdiği,

- Büyük miktarda kişisel veri işleyen veri sorumlusunun bu boyutta bir ihlal yaşamasının ve müdahalede geç kalmasının mevcut risk ve tehditleri iyi belirlemediğinin göstergesi olduğu hususları dikkate alındığında, 6698 sayılı Kişisel Verilerin Korunması Kanununun 12 nci maddesinin (1) numaralı fıkrası hükmü çerçevesinde veri güvenliğini sağlamaya yönelik gerekli teknik ve idari tedbirleri almayan veri sorumlusu hakkında Kanunun 18 inci maddesinin (1) numaralı fıkrasının (b) bendi uyarınca ihlalin boyutu, kabahatin haksızlık içeriği, veri sorumlusunun kusuru ve ekonomik durumu da göz önünde bulundurularak 1.900.000 TL idari para cezası uygulanmasına karar verilmiştir.

Tape Veri Depolama

Manyetik bant depolama sistemleri, manyetik banttan veri okuyan ve manyetik banttan veri yazan bir aygıt olan bir bant sürücüsü kullanır. Manyetik bant sürücüsü, verileri depolamak amacıyla manyetik bant üzerindeki küçük bölgeleri manyetize eden okuma/yazma kafası kullanır. Bant, koruyucu bir kartuş içine alınmış makaraya sarılır. Kartuşlar daha sonra, birden fazla tape kartuşunu tutan ve gerektiğinde bunları otomatik olarak yükleyip çıkarabilen bir aygıt olan tape kitaplığında (Tape Library) saklanır.

Linear Tape-Open (LTO), Digital Audio Tape (DAT) ve Advanced Intelligent Tape (AIT) dahil olmak üzere farklı türde tape depolama çözümleri vardır. LTO, en yaygın kullanılan tape depolama biçimlerinden biridir. Yüksek kapasitesi ve yüksek veri aktarım hızları ile bilinir. DAT, ses ve video kaydı için popüler bir tape depolama biçimidir, AIT ise yüksek depolama yoğunluğu ve hızlı veri aktarım hızlarıyla bilinir.

Tape depolama sistemleri, yüksek güvenilirlikleri ve uzun ömürleri ile bilinir. Veriler fiziksel bir ortamda depolandığından ve bit bozulmasına veya diğer veri bozulması türlerine karşı daha az hassas olduklarından, elektrik kesintileri veya diğer beklenmedik olaylar nedeniyle veri bozulmasına ve veri kaybına karşı daha güvenlidir.

Bununla birlikte tape depolamanın, disk tabanlı depolamaya kıyasla kendi sınırlamaları vardır. Tape depolama sistemlerinin verilere erişmesi daha yavaştır ve veri alma işlemi daha uzun sürer. Tape depolama, verilere gerçek zamanlı veya gerçek zamana yakın erişim gerektiren uygulamalar için pek uygun değildir. Her biri kendine özgü özelliklere sahip birkaç tür tape depolama formatı vardır. En yaygın tape depolama biçimlerinden bazıları şunlardır:

Linear Tape-Open (LTO): LTO, en yaygın kullanılan tape depolama biçimlerinden biridir. Yüksek kapasitesi ve veri aktarım hızları en çok tercih edilen türdür. LTO tape kartuşları, 15 TB’a kadar sıkıştırılmamış veri ve 30 TB’a kadar sıkıştırılmış veri depolayabilir. 360 MB/sn’ye varan veri aktarım hızları sunar. LTO teknolojisi, aralarında IBM, HP ve Quantum’un da bulunduğu birçok büyük üretici tarafından üretilmektedir.

Digital Audio Tape (DAT): DAT, ses ve video kaydı için popüler bir bant depolama biçimidir. DAT tapeler 36 GB’a kadar kapasiteye sahiptir ve 3,3 MB/sn’ye kadar veri aktarım hızları sunar. DAT kasetleri, yüksek kaliteli ses ve video kayıtlarına izin veren bir sarmal tarama kayıt yöntemi kullanır.

Advanced Intelligent Tape (AIT): AIT, yüksek depolama yoğunluğu ve hızlı veri aktarım hızlarıyla bilinir. AIT bantları 100 GB’a kadar sıkıştırılmamış veri depolayabilir ve 12 MB/sn’ye kadar veri aktarım hızları sunar. AIT bantları sarmal taramalı bir kayıt yöntemi kullanır ve daha yüksek depolama yoğunluklarına izin veren benzersiz bir bant kafası teknolojisi kullanır.

Travan: Travan, 3M şirketi tarafından geliştirilmiş bir tape depolama biçimidir. Travan tapeler, 20 GB’a kadar sıkıştırılmamış veri ve 40 GB’a kadar sıkıştırılmış veri depolayabilir. 1,6 MB/sn’ye varan veri aktarım hızları sunar. Travan bantları doğrusal bir kayıt yöntemi kullanır ve genellikle yedekleme ve arşivleme için kullanılır.

DLT (Digital Linear Tape): DLT, Digital Equipment Corporation (DEC) tarafından geliştirilen bir tape depolama biçimidir ve 1990’ların sonu ve 2000’lerin başında çok popülerdi. DLT tapeler, 40 GB’a kadar sıkıştırılmamış veri ve 80 GB’a kadar sıkıştırılmış veri depolayabilir. 7 MB/sn’ye varan veri aktarım hızları sunar. DLT bantları doğrusal bir kayıt yöntemi kullanır ve genellikle yedekleme ve arşivleme için kullanılır.

Özetle, her tape depolama biçiminin kendine özgü özellikleri vardır ve bunlar farklı kullanım durumlarına göre uyarlanmıştır. LTO, büyük ölçekli veri yedekleme ve arşivleme için iyi bir seçimdir, DAT ise ses ve video kaydı için daha iyidir. AIT, yüksek depolama yoğunluğu ve hızlı veri aktarım hızlarıyla tanınır. Travan ise küçük ölçekli yedekleme ve arşivleme için iyi bir seçimdir. DLT, orta ölçekli yedekleme ve arşivleme için iyi bir seçimdir. Depolama kapasitesi, veri aktarım hızı ve maliyet gibi faktörlere bağlı olarak, özel kullanım durumunuz için doğru tape formatını seçmek önemlidir.

Birkaç tape depolama birimi üreticisi vardır, en popülerlerinden bazıları şunlardır:

IBM: IBM, uzun yıllardır bant depolama pazarında önemli bir oyuncu olmuştur. LTO (Lineer Bant Açık) sürücüleri ve IBM TS1140 sürücüsü dahil olmak üzere çok çeşitli bant depolama çözümleri sunmaktadır. Ayrıca veri güvenliğini ve depolama verimliliğini artırmak için şifreleme ve sıkıştırma gibi gelişmiş özellikler sunarlar.

HPE: HPE, LTO ve tape kitaplıkları dahil olmak üzere bir çok tape depolama çözümü sağlar. Ayrıca veri güvenliğini ve depolama verimliliğini artırmak için şifreleme ve sıkıştırma gibi özellikler sunarlar.

Quantum: Quantum, tape depolama pazarındaki diğer büyük bir oyuncudur; tape drive, tape library (kütüphane), Scalar gibi çözümler sunar.

Sony: Sony, yüksek depolama yoğunlukları ve hızlı veri aktarım hızlarıyla bilinen AIT (Advanced Intelligent Tape) sürücüsü ve kitaplığı gibi çözümler sunar.

Tandberg Data: Tandberg Data, LTO ve VXA tape sürücüleri gibi çeşitli tape sürücüleri, kitaplıklar ve çözümler sunar.

Bu üreticilerin her biri, tape depolama çözümlerinde farklı teknolojiler kullanır. LTO (Linear Tape-Open), yaygın olarak kullanılan bir tape teknolojisidir; IBM, HPE, Quantum ve diğerleri gibi birçok üretici tarafından kulanılan bir standarttır. Sony, AIT (Gelişmiş Akıllı Bant) teknolojisini kullanırken Tandberg Data, VXA (Vektör Bant formatı) teknolojisini kullanır.

Bu teknolojiler arasındaki temel fark, bantların depolama kapasitesi, veri aktarım hızı ve maliyetidir. LTO bantları en yüksek depolama kapasitesine ve veri aktarım hızına sahipken, AIT ve VXA daha düşük depolama kapasitesine ve veri aktarım hızına sahiptir. LTO bantları ayrıca AIT ve VXA bantlarına kıyasla daha ucuzdur.

Dikkate alınması gereken bir başka husus da tape depolama sistemlerinin maliyetidir. Bir tape depolama sisteminin ilk maliyeti diğer depolama çözümlerinden daha düşük olsa da, sistemin bakım ve yükseltme maliyeti zamanla artabilir. Tapelerin sınırlı bir ömrü vardır ve periyodik olarak değiştirilmeleri gerekir. Tape sürücülerinin ve kitaplıklarının düzgün çalışmasını sağlamak için düzenli temizlik ve bakımlarının zamanında yapılması gerekir. Ek olarak, teknoloji ilerledikçe, eski tapeler geçerliliğini yitirebilir ve daha yenileri ile değiştirilmeleri gerekebilir, bu da bir tape depolama sisteminin bakım maliyetini artırabilir.

Dikkate alınması gereken başka bir şey de tape depolamanın güvenliğidir. Bantlar fiziksel medyadır ve kaybolabilir, çalınabilir veya hasar görebilir. Bu da veri kaybına veya veri ihlallerine yol açabilir. Bantları ve içerdikleri verileri korumak için uygun güvenlik önlemlerinin alınması önemlidir. Bu önlemler, kilitli saklama dolapları gibi fiziksel güvenlik önlemlerinin yanı sıra şifreleme ve diğer veri koruma teknolojilerini içerebilir.

Son olarak, teyp depolamanın yedekleme ve arşivleme için tek çözüm olmadığını, bulut depolama, disk tabanlı depolama gibi başka çözümlerin de olduğunu belirtmekte fayda var. Bu çözümlerin her birinin kendi avantajları ve dezavantajları vardır ve en iyi çözüme karar vermeden önce kurumunuzun gereksinimlerini o ölçüde değerlendirmek önemlidir.

TAPE ünitelerinde en sık karşılaşılan veri kaybı türleri:

- Fiziksel hasarlar: Tape ünitelerinin mekanik parçaları zamanla yıpranabilir veya doğal afetler, yangın, su zararları gibi nedenlerle hasar görebilir. Bu durumda, tape ünitesi çalışmaz hale gelebilir ve veri kaybına neden olabilir.

- Overwrite: Tape ünitelerde veri yazma işlemi, önceki verinin üzerine yazılması ile gerçekleşir. Bu nedenle, yanlış yapılan yazma işlemleri sonucunda, önemli veriler silinebilir ve geri dönüşsüz olarak kaybedilir.

- Korozyon: Tape ünitelerin saklandıkları yerler genellikle nemli veya nemin yüksek olduğu ortamlardır. Bu nedenle, tape ünitelerin korozyondan etkilenmesi olasıdır. Korozyon, tape ünitelerinin çalışmamasına ve veri kaybına neden olabilir.

- Yazma/Okuma hataları: Tape ünitelerin mekanik parçaları zamanla yıpranabilir veya arızalanabilir. Bu durumda, yazma ve okuma işlemleri gerçekleştirilirken hata oluşabilir ve veri kaybına neden olabilir.

- Yazılım hataları: Tape ünitesi yazılımı zaman içinde güncellenmeyebilir veya hatalı yapılandırılabilir. Bu durumda, tape ünitesi verilerin doğru şekilde yazılmasını ve okunmasını sağlayamayabilir ve veri kaybına neden olabilir.

Tape depolama, uzun vadeli veri arşivleme, yedekleme ve felaket kurtarma için uygun maliyetli ve güvenilir bir çözümdür. Bununla birlikte, donanım arızası veya eskime olasılığı, bir felaket durumunda verileri geri yüklemek için gereken süre, gerçek zamanlı veri erişimi için uygun olmaması ve maliyeti dahil olmak üzere kendi sınırlamaları vardır (sistemin bakımı ve yükseltilmesi gibi). Bir teyp depolama çözümünü uygularken bu sınırlamaları göz önünde bulundurmak, buna göre plan yapmak ve piyasada bulunan diğer çözümleri değerlendirmek önemlidir. Verilerin ve tapelerin güvenliği en yüksek önceliğe sahip olmalıdır.

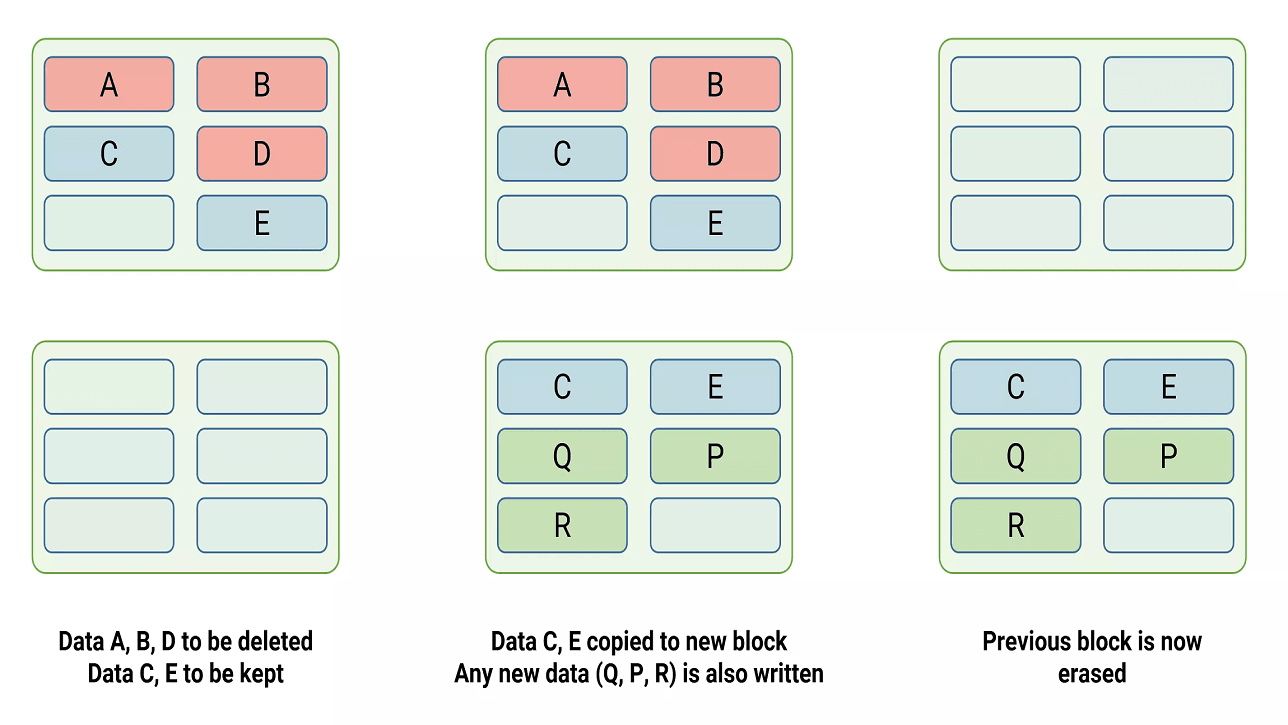

SSD & TRIM Nedir, Ne İşe Yarar?

SSD‘ler, verileri 4 ila 16 kiB’lik sayfalar halinde, genel olarak 128 ila 512 sayfalık bloklar halinde gruplandırılmış Nand bellek hücrelerinde depolar. Trim ise, SSD’ler üretildikten kısa bir süre sonra veri okuma/yazma hızlarının arttırılması amacıyla geliştirildi ve tanıtıldı. Trim, veri bloklarından hangisine artık ihtiyaç duyulmadığını ve silinebileceğini, yeniden yazmak için boş olarak işaretlendiğini söyleyebileceği bir teknoloji üzerine geliştirilmiştir. İşletim sistemi yüklü bir sistemde, taşımak veya silmek istediğiniz verilerin tam olarak nerede depolandığını bilmesine yardımcı olan bir komuttur. Bilgisayar kullanıcısı veya işletim sistemi tarafından bir silme komutu gönderildiğinde trim komutu, dosyaların depolandığı sayfaları veya blokları imha etmek üzere tasarlanmıştır. Aksi takdirde katı hal sürücü (Solid State Drive), bir veri bloğuna başka bir veri yazılması gerektiğinde öncelikle o bloğu silmesi gerekecek ve ardından yeni veriyi yazacaktır. Bu da diskin performansında gözle görülür bir düşüşe sebep olacaktır.

SSD’ler, piyasada yaygın olarak bilgisayarlarda ve cep telefonlarının belleklerinde kullanılmaktadır. Cep telefonlarından ve ssd’lerden formatlandıktan sonra verilerin kurtulma ihtimali, mekanik disklere (Hard Drive Disk) oranla çok düşüktür. Bunun sebebi bu cihazlarda kullanılan belleklerin katı hal diski (solid state disk) olmasıdır. Yüksek hızda veri okuma ve yazma yapılabilmesi için trim teknolojisi geliştirildiğinden bahsetmiştik. Trim teknolojisi kullanılan bir bellekte veriler, mekanik disklerden farklı olarak imha edilir. Bu veriler imha edildiğinden dolayı hdd (hard drive disk)‘lere oranla verilerin kurtarılma ihtimali maksimum %10-20 oranındadır. Diskinizi veya telefonunuzu formatladıktan veya bir veriyi sildikten sonra, şayet sildiğiniz veya formatladığınız veriye ihtiyacınız olduğunu düşünürseniz derhal sistemin enerjisini kesmeniz gerekir. Aksi takdirde trim devreye girer ve verilerinizi kalıcı olarak imha eder.

SSD’nizde TRIM özelliğinin olup olmadığı nasıl anlaşılır?

Terminal veya diğer adıyla komut satırına; fsutil behavior query DisableDeleteNotify yazarak TRIM özelliğinin açık olup olmadığını görebilirsiniz.

Yaptığınız sorgu sonucunda sisteminiz size iki ihtimalli bir sonuç döndürecektir;

fsutil behavior set DisableDeleteNotify 0 olarak bir döngü aldıysanız, SSD’nizin TRIM özelliği etkin demektir. Şayet istediğiniz şey bu ise başka bir işlem yapmanıza gerek yok demektir.

fsutil behavior set DisableDeleteNotify 1 olarak bir döngü aldıysanız, SSD’nizin TRIM özelliği etkin değil demektir. SSD’nizi TRIM özelliği olmadan kullanmak istiyorsanız her hangi bir işlem yapmanıza gerek yoktur.

Bundan sonraki işlemler için terminalinizi kullandığınız işletim sistemine bağlı olarak “”root veya yönetici”” yetkileri ile çalıştırmanız gerekecektir.

SSD’nin TRIM Özelliğini Etkinleştirme

TRIM komutunun en büyük avantajı, SSD’nin çalışma hızında gözle görülür bir artış sağlamaktır. Bunun yanı sıra diskin daha uzun süre aynı performansta çalışmasını sağlamaktadır. Diskin performansı artmakla birlikte, veri kurtarma söz konusu olduğunda maalesef aynı performansı göstermemektedir. TRIM aktif olan bir cihazda veri kurtarma olasılığı çok düşüktür. Dolayısı ile TRIM özelliğini etkinleştirmeden önce karar vermeniz gereken bir konu var. Hıza mı ihtiyacınız var, yoksa olası bir veri kaybında dosyalarınızın kurtarılabilirliğine mi ihtiyacınız var? Şayet cevabınızı verdiyseniz, bundan sonrası kararınızı uygulayacağınız adımlar olacak.

TRIM komutunu aktif etmek için, komut satırına; fsutil behavior set DisableDeleteNotify 0 yazdıktan sonra, bir alt satırda DisableDeleteNotify = 0 yanıtı aldıysanız SSD’nizin TRIM özelliği aktif edilmiş demektir.

SSD’nin TRIM Özelliğini Kapatma

TRIM komutunu devre dışı bırakmak için, komut satırına;** fsutil behavior set DisableDeleteNotify 1** yazıp terminal ekranında DisableDeleteNotify = 1 cevabını aldıysanız SSD’nizin TRIM özelliği devre dışı bırakılmış demektir.

Bundan sonra hız kayıpları yaşayabilirsiniz fakat olası veri kayıplarında, verilerinizin kurtarılma ihtimalini arttırmış olacaksınız. Yukarıda bahsettiğim gibi seçiminizi yaparken hız veya kurtarılabilir veri konusunda kendiniz için en doğru kararı vermeniz gerekiyor.

dip not:

Android 7. ve üzerinde tasarruf modu vardır. Tasarruf modunu sürekli aktif tutarsanız +70 pil gücü olmadan kalıcı silme yapmaz… Bu tarz bir durumla karşılaştığınızda, mümkün olan en kısa sürede bir uzmanla görüşmeniz verilerinize sağlıklı bir şekilde ulaşmanızı sağlayacaktır.

Neden güvenli veri silmeye ihtiyaç duyarız?

Güvenli veri silme, bir bilgi teknolojileri sürecidir ve genellikle bilgisayar sistemlerinde veya depolama aygıtlarında bulunan verilerin kalıcı olarak silinmesini sağlar. Bu işlem, verilerin istem dışı erişime karşı korunmasını ve bilgi güvenliğini sağlamak için önemlidir.

- Bilgi Güvenliği: Güvenli veri silme, hassas veya özel bilgilerin istenmeyen kişilerin eline geçmesini engeller. Bu, kişisel bilgiler, finansal veriler, sağlık kayıtları ve diğer özel bilgilerin güvenliğini sağlar.

- Veri Mahremiyeti Uyumluluğu: Birçok sektör ve ülke, veri mahremiyeti yasalarına uymak zorundadır. Güvenli veri silme, bu düzenlemelere uygunluğu sağlar ve kuruluşların yasal sorumluluklarını yerine getirmesine yardımcı olur.

- Veri Kurtarma Engelleme: Silinen verilerin kurtarılma riski vardır. Güvenli veri silme, verilerin kalıcı olarak silinmesini sağlayarak bu tür riskleri minimize eder.

- Bilgisayar Kaynakları ve Performans: Silinmeyen veriler, depolama alanını işgal edebilir ve gereksiz kaynak tüketimine neden olur. Güvenli veri silme, depolama kaynaklarını etkin bir şekilde yönetmeye yardımcı olur.

a. Dijital Kırıntıları Temizleme:

Güvenli veri silme, bilgisayar sistemlerinde ve depolama aygıtlarında geriye kalan dijital kırıntıları temizlemek için özel algoritmalar kullanır. Bu algoritmalar, depolama cihazlarında bulunan verileri tamamen silmek ve geri dönüşü olmayacak şekilde üzerine yazmak için tasarlanmıştır.

b. Veri Üzerine Yazma (Overwriting):

Bu yöntem, eski verilerin üzerine rasgele verilerle defalarca yazma işlemidir. Bu, depolama alanındaki eski bilgilerin kurtarılmasını neredeyse imkansız hale getirir. Veri üzerine yazma işlemi genellikle birden fazla geçişle yapılır; örneğin, Amerikan Savunma Bakanlığı’nın önerdiği DoD (Department of Defense) standartlarına göre 7 geçişli bir yazma işlemi uygulanabilir.

c. Donanım Tabanlı Güvenli Silme:

Fiziksel depolama cihazlarında, özellikle SSD’lerde, donanım tabanlı güvenli silme cihazları kullanılabilir. Bu cihazlar, depolama medyasındaki verileri güvenli bir şekilde silebilmek için özel tasarlanmıştır.

d. Fiziksel Hasar ve Güvenli Silme:

Eski depolama cihazlarını fiziksel olarak tahrip etmek (örneğin, manyetik diskleri kırmak veya yakmak), verilerin güvenli bir şekilde silinmesini sağlayabilir. Ancak, bu yöntem pratik olmayabilir ve çevresel etkileri göz önünde bulundurulmalıdır.

a. İlk Değerlendirme ve Sınıflandırma:

Veri silme işlemi öncesinde, hangi verilerin silineceği belirlenir. Hassas veya kişisel veriler öncelikli olarak sınıflandırılır ve bu verilere özel bir yaklaşım belirlenir.

b. Silme Politikalarının Belirlenmesi:

Kuruluşlar, güvenli veri silme politikalarını belirleyerek, hangi verilerin ne şekilde silineceğini ve ne tür güvenlik önlemlerinin alınacağını belirler.

c. Güvenli Silme Algoritmalarının Seçimi:

Silme işlemi için uygun güvenli silme algoritmaları seçilir. Bu algoritmalar, verileri kalıcı olarak silmek ve geri dönüşü olmayacak şekilde korumak amacıyla kullanılır.

d. Doğrulama ve Denetleme:

Silme işlemi tamamlandıktan sonra, doğrulama adımı yapılır. Verilerin başarıyla silindiğinden emin olmak için bu adım önemlidir. Gerektiğinde, denetimler ve denetim izleri oluşturularak süreç belgelenir.

a. Yasal Uyumluluk:

Veri silme işlemleri, kişisel veri koruma yasalarına uygunluk sağlar ve kuruluşları yasal sorumluluklarına yerine getirme konusunda destekler.

b. Depolama Optimizasyonu:

Güvenli veri silme, gereksiz depolama alanını temizler ve kaynakları daha etkili bir şekilde kullanmaya yardımcı olur.

c. Bilgi Güvenliği:

Bu süreç, verilerin istenmeyen kişilerin eline geçmesini engeller, böylece bilgi güvenliğini sağlar.

d. Reputasyon Koruma:

Veri güvenliği uygulamalarına riayet etmek, müşteri güvenini artırır ve kuruluşun itibarını korur.

Veri üzerine yazma, güvenli veri silme süreçlerinde kullanılan bir yöntemdir ve farklı çeşitleri bulunabilir. Bu çeşitler, üzerine yazma işleminin kaç geçişle gerçekleştiğine ve kullanılan veri desenine göre değişebilir. Veri üzerine yazmanın bazı yaygın çeşitleri:

- Tek Geçişli Yazma: Bu yöntemde, veri üzerine sadece bir kez rasgele veriler yazılır. Bu, eski verilerin üzerine yazılarak kalıcı olarak silinmelerini sağlar. Ancak, modern kurtarma yöntemleri bazı durumlarda bu tek geçişin yeterli olmayabileceğini öne sürmektedir.

- DoD (Department of Defense) Standardı – 3 Geçişli Yazma: Amerikan Savunma Bakanlığı tarafından önerilen bu standart, veriyi üç farklı geçişte üst üste yazmayı içerir. Her geçişte farklı veri desenleri kullanılır. Bu, daha güvenli bir silme süreci sağlar.

- Gutmann Metodu – 35 Geçişli Yazma: Peter Gutmann tarafından önerilen bu yöntemde, veri üzerine 35 farklı geçişte yazma işlemi gerçekleştirilir. Bu geçişler, özel olarak tasarlanmış veri desenlerini içerir ve çok katmanlı bir güvenlik sağlar. Ancak, modern depolama teknolojilerinde bu kadar fazla geçişin gerekli olup olmadığı konusunda tartışmalar vardır.

- PRNG (Pseudo-Random Number Generator) Tabanlı Yazma: Bu yöntemde, bir pesudo-rastgele sayı üreteci (PRNG) kullanılarak rasgele verilerle üzerine yazma yapılır. Bu yöntem, veriyi kurtarma girişimlerine karşı güvenlidir.

- Hızlı Geçişli Yazma: Bazı durumlarda, hızlı bir silme işlemi gerekebilir. Bu durumda, üzerine yazma işlemi daha az geçişle (örneğin, tek veya iki geçiş) gerçekleştirilir. Bu yöntem, hızlı bir silme sağlar, ancak bazı güvenlik uzmanları tarafından yeterli olmadığına dair görüşler bulunmaktadır.

Her biri kendi avantajları ve dezavantajları olan bu çeşitler, kullanıcıların ve organizasyonların güvenli veri silme politikalarını belirlerken dikkate almaları gereken faktörleri temsil eder. Özellikle hassas verilerin bulunduğu durumlarda, daha fazla geçiş içeren ve daha güçlü veri desenleri kullanılan yöntemler tercih edilebilir.

- İlk Değerlendirme: Hangi verilerin silineceği belirlenir ve silinmeden önce bir değerlendirme yapılır.

- Güvenli Silme Algoritmaları: Veriler, güvenli silme algoritmaları kullanılarak üzerine yazılır veya temizlenir.

- Doğrulama: Silme işlemi doğrulanır ve verilerin başarıyla silindiğinden emin olunur.

- Belgelendirme: Silme işlemi belgelenir ve gerektiğinde yetkililere sunulabilir.

Güvenli veri silme, bilgi güvenliği stratejilerinin önemli bir parçasıdır ve kullanıcıların veya kuruluşların verilerini korumak için etkili bir yol sunar. Bu süreç, sadece hassas verilerin korunmasına yardımcı olmakla kalmaz, aynı zamanda yasal uyumluluğu sağlama ve gereksiz depolama alanını optimize etme gibi avantajlar da sunar. Güvenli veri silme, bilişim güvenliği stratejilerinin temel bir bileşeni olarak değerlendirilmelidir. Bu, veri yönetimi süreçlerini optimize ederken aynı zamanda bilgi güvenliği standartlarını ve yasal düzenlemelere uyumu da sağlar.

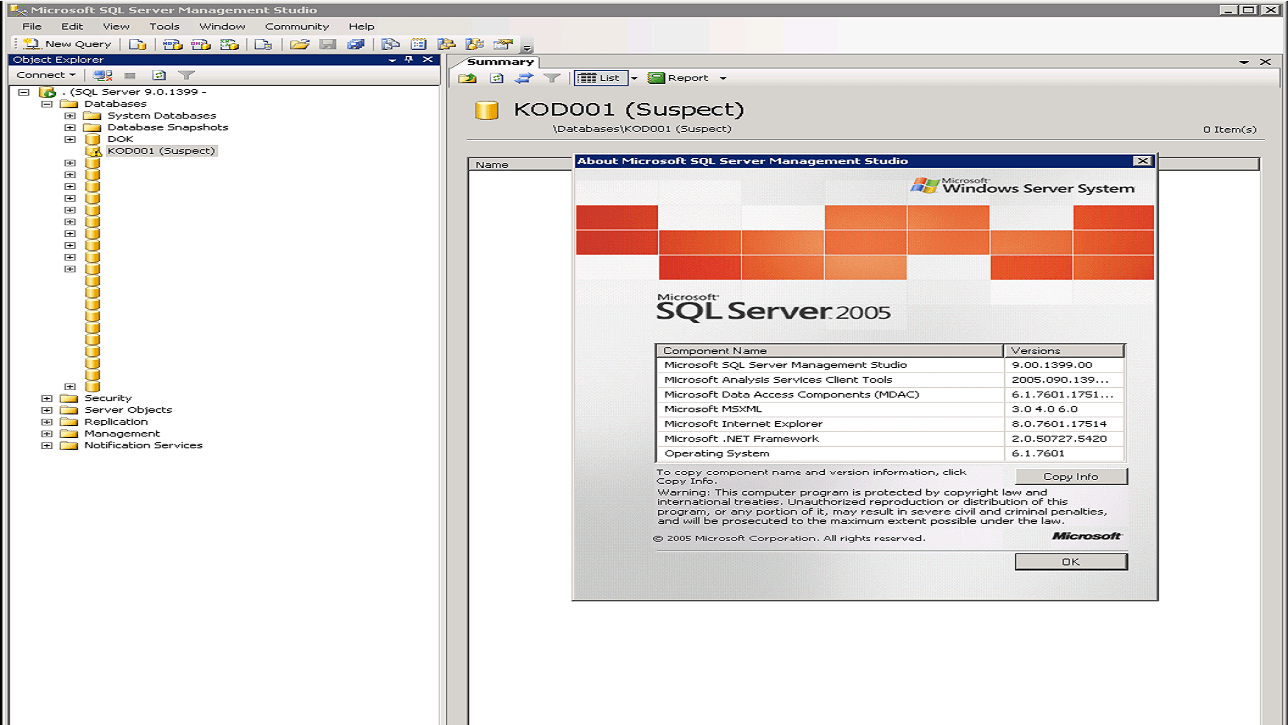

Microsoft SQL Server, Error: 945 Hatası

SQL Server 2005’te karşılaştığınız “Microsoft SQL Server, Error: 945” hatası, veritabanının dosyalarının diskte yeterli boş alan olmadığından kaynaklandığını gösterir. Bu durumda, aşağıdaki adımları deneyebilirsiniz:

- Veritabanınızı Kontrol Etme: SQL Server Management Studio (SSMS) üzerinden veritabanınızı kontrol edin. Veritabanı hala “Recovery Pending” durumundaysa, bu durumu çözmek için aşağıdaki adımları takip edebilirsiniz:

SSMS’de sağ tıklayarak “Tasks” ve ardından “Bring Online” seçeneğini kullanın.

- Veritabanınızı Detaylı Kontrol Etme: SSMS üzerinden veritabanına sağ tıklayarak “Properties” seçeneğine gidin. Buradan “Files” sekmesine geçin ve dosyaların yolunu kontrol edin. Veritabanı dosyaları farklı bir diskte bulunuyor ve bu diskte hala yeterli boş alan olmayabilir.

- DBCC CHECKDB Komutunu Kullanma: SSMS’de bir yeni sorgu açın ve aşağıdaki sorguyu çalıştırarak veritabanınızı kontrol edin:

DBCC CHECKDB('TESTDB') WITH ALL_ERRORMSGS;

Bu sorgu, veritabanındaki bütünlük sorunlarını kontrol edecektir.

- Olay Günlüklerini Kontrol Etme: SQL Server’ın olay günlüklerini kontrol edin. Bu günlüklerde daha fazla hata ayrıntısı olabilir. SSMS’de “Management” altında “SQL Server Logs” bölümünden olay günlüklerine ulaşabilirsiniz.

- Geçici Dosyaları Kontrol Etme: SQL Server’ın geçici dosyalarının bulunduğu diskte yeterli boş alan olduğundan emin olun. SQL Server, geçici dosyalarını oluşturmak için geçici bir alana ihtiyaç duyar.

- SQL Server Servisini Yeniden Başlatma: Yeterli boş alan olduğundan emin olduktan sonra SQL Server servisini yeniden başlatmayı deneyin.

Eğer yukarıdaki adımlar sorunu çözmezse, daha fazla ayrıntı için olay günlüklerini kontrol etmeye devam edin ve gerekirse SQL Server topluluğu veya destek kaynaklarından yardım almak faydalı olacaktır.

FortiOS VPN Sisteminde Kritik Güvenlik Açığı

Fortinet şirketi, FortiOS VPN sisteminde yeni bir kritik güvenlik açığına dair bir uyarı yayımladı. Bu açığın, şu anda hacker saldırılarında kullanılıyor olabileceği düşünülmektedir.

CVE-2024-21762 (FG-IR-24-015) olarak adlandırılan bu güvenlik açığı, FortiOS’ta buffer overflow (tampon taşması) sorunu olarak tanımlanmaktadır ve kimlik doğrulama yapmamış saldırganlara özel olarak hazırlanan istekler aracılığıyla uzaktan kod yürütme (RCE) gerçekleştirmelerine izin vermektedir. Bu zafiyet, CVSS skalasında 9.6 puanla değerlendirilmektedir.

Şirket, tehdidi ortadan kaldırmak için sistemi güncelleme önerisinde bulunarak şu önerilere yer vermiştir:

- FortiOS 7.4 sürümünden 7.4.3 veya daha sonrasına güncelleme yapılmalıdır.

- FortiOS 7.2 sürümünden 7.2.7 veya daha sonrasına güncelleme yapılmalıdır.

- FortiOS 7.0 sürümünden 7.0.14 veya daha sonrasına güncelleme yapılmalıdır.

- FortiOS 6.4 sürümünden 6.4.15 veya daha sonrasına güncelleme yapılmalıdır.

- FortiOS 6.2 sürümünden 6.2.16 veya daha sonrasına güncelleme yapılmalıdır.

- FortiOS 6.0 sürümünden düzeltilmiş bir sürüme güncelleme yapılmalıdır.

Anında güncelleme yapılamıyorsa, riskleri azaltmak için geçici olarak FortiOS cihazlarındaki SSL VPN’yi devre dışı bırakmak önerilir.

Fortinet’in resmi açıklaması, zafiyetin nasıl sömürüldüğü veya kim tarafından keşfedildiği hakkında detay içermemektedir.

Bu zafiyet, CVE-2024-23108 ve CVE-2024-23109 dahil diğer kritik güvenlik açıklarıyla birlikte ortaya çıktı, ancak yalnızca CVE-2024-21762’nin aktif olarak kötü niyetli kişiler tarafından kullanıldığı düşünülmektedir.

Daha önce Fortinet, Çin devlet hacker’ları olarak bilinen Volt Typhoon’un, FortiOS zafiyetlerini kullanarak COATHANGER adlı özel bir kötü amaçlı yazılımı dağıtmak için kullandığını rapor etmişti. Bu saldırılarla, saldırganlar Hollanda ordusunun ağını başarıyla hedef aldılar.

CVE-2024-21762’nin ciddiyetinin yanı sıra diğer güvenlik açıklarının varlığı göz önüne alındığında, şirket cihazları mümkün olan en kısa sürede güncellemeyi kesinlikle önermektedir.

Mobil Cihazlarda Parola Korumasının Önemi ve Parola Atlatma

Mobil cihazlarda parola koruması, dijital verilerin güvenliğini sağlamak için kullanılan kritik bir güvenlik önlemidir. Matematiksel algoritmalar kullanılarak bilgiler şifrelenir ve bu sayede yetkisiz erişimlere karşı koruma sağlanır. Cep telefonları, kişisel ve hassas bilgilerin bulunduğu cihazlar olduğu için bu verilerin güvenliği büyük önem taşır.

AES, cep telefonları gibi cihazlarda genellikle kullanılan simetrik şifreleme algoritmalarından biridir. Bu algoritma, aynı anahtarın hem şifreleme hem de şifre çözme işlemlerinde kullanılmasına dayanır. Mobil cihazlarda kullanıcı verilerini korumak için genellikle AES algoritması tercih edilir. Veri şifreleme ve çözme süreçlerinde yüksek hız ve güvenlik sağlamak amacıyla kullanıcı tarafından belirlenen bir anahtar kullanılır.

Cep telefonlarındaki şifreleme yöntemleri arasında yer alan bir diğer önemli algoritma ise RSA’dır. RSA, açık anahtarlı bir şifreleme sistemidir. Bu sistemde her kullanıcı, bir çift anahtar oluşturur: açık anahtar (public key) ve özel anahtar (private key). Açık anahtar, veriyi şifrelemek için kullanılırken, özel anahtar, şifrelenmiş veriyi çözmek için kullanılır. Bu yöntem, güvenli iletişimde ve dijital imzalarda sıklıkla kullanılır.

Cep telefonlarındaki şifreleme yöntemleri, kullanıcı verilerini korumak ve yetkisiz erişimlere karşı önlem almak için gelişmiş matematiksel algoritmaları içerir. Simetrik şifreleme (AES) ve açık anahtarlı şifreleme (RSA) gibi yöntemler, kullanıcı bilgilerini güvenli bir şekilde koruyarak gizliliği sağlar. Bu teknik güvenlik önlemleri, dijital dünyada kişisel ve hassas bilgilerin güvenliğini temin etmek adına kritik bir rol oynar.

Cep telefonlarındaki parola ve desen kilidi güvenlik önlemleri, kullanıcıların cihazlarına sadece yetkili erişim sağlamak ve kişisel bilgilerini korumak amacıyla tasarlanmış kritik güvenlik katmanlarıdır. Aşağıda, parola ve desen kilidi güvenliği ile ilgili daha fazla teknik detay verilmiştir:

Güçlü parolalar, cihazlardaki verilerin korunması için temel bir önlemdir. Güvenli parolalar genellikle uzun, karmaşık ve öngörülemeyen karakter dizilerinden oluşur. Bununla birlikte, modern şifreleme algoritmaları, brute-force saldırılarına karşı dirençli olacak şekilde tasarlanmıştır.

Parola Karmaşıklığı: Güçlü parolaların karmaşıklığı, büyük ve küçük harfleri, sayıları ve özel karakterleri içermeleriyle artar. Ayrıca, belirli bir süre sonra değiştirilmesi önerilen parola politikaları da güvenliği sağlamak adına kullanılabilir.

Tek Kullanımlık Parolalar (OTP): Daha ileri seviye güvenlik için, tek kullanımlık parolalar (OTP) kullanılabilir. OTP’ler, her oturumda veya belirli bir süre zarfında geçerli olan tek kullanımlık kodlardır. Bu, hesap güvenliğini artırır, çünkü bir saldırganın geçmişte ele geçirdiği parolayı kullanma olasılığını azaltır.

Desen kilidi, kullanıcıların cihazlarına bir desen çizerek erişim sağlamalarını sağlayan bir güvenlik yöntemidir. Ancak, desen kilidinin karmaşıklığı, güvenlik seviyesini belirleyen önemli bir faktördür.

Karmaşık Desenler: Güvenli desen kilidinin karmaşıklığı, desenin çizildiği noktaların sayısı ve sıralaması ile belirlenir. Karmaşık ve öngörülemeyen desenler, güvenlik seviyesini artırır ve brute-force saldırılarına karşı dayanıklılığı sağlar.

Biyometrik Tanıma: Cihazlardaki gelişmiş güvenlikte biyometrik tanıma sistemleri de kullanılır. Parmak izi ve yüz tanıma gibi özellikler, kullanıcının fiziksel özelliklerini kullanarak güvenlik seviyesini artırır.

Parola atlatma, adli bilişim ve veri kurtarma çalışmalarında kritik rol oynayan teknik bir beceridir. Veri kurtarma laboratuarlarının, adli bilişim laboratuarlarının ve kolluk kuvvetlerinin şifrelenmiş cihazlardaki verilere erişme sürecini içerir. Bu süreç, DrDisk Lab’ın uzman ekipleri tarafından yürütülmektedir ve veri kurtarma ve adli bilişim çalışmalarında kritik öneme sahip bir aşamadır. Aşağıda, parola atlatma ve olay incelemesinin teknik detaylarına dair bilgiler bulunmaktadır:

Parola Atlatma Teknikleri:

1- Brute-Force Saldırıları:

- Gelişmiş brute-force teknikleri, şifre kombinasyonlarını sistematik olarak deneyerek doğru parolayı bulma amacını taşır. Bu süreç, büyük veri setleri üzerinde hızlı ve etkili bir şekilde uygulanabilir.

2- Saldırı Vektörleri ve Zayıflıkların Analizi:

- Şifre kombinasyonlarında kullanılan algoritma ve yöntemleri anlamak, saldırı vektörlerini belirlemek ve zayıflıkları tespit etmek, parola atlatma sürecinde önemli bir adımdır.

3- Kriptoanalitik Yöntemler:

- Kriptoanaliz, şifreleme sistemlerini analiz ederek zayıflıkları tespit etmeye odaklanan bir disiplindir. Bu yöntemler, şifrelenmiş verileri anlamak ve çözmek için kullanılır.

Olay İncelemesindeki Önemi:

1- Dijital Delillerin Elde Edilmesi:

- Parola atlatma, şifrelenmiş cihazlardan elde edilen dijital delillerin çözülmesine olanak tanır. Bu deliller, adli vakaların aydınlatılmasında kritik rol oynar.

2- Vaka Mahallindeki Diğer Delillerle Entegrasyon:

- Elde edilen dijital deliller, vaka mahallindeki diğer fiziksel delillerle entegre edilerek kapsamlı bir olay inceleme sürecine katkı sağlar.

Parola atlatma, adli bilişimdeki gelişmiş tekniklerle birleştiğinde kritik bir öneme sahip olur. Gelişmiş algoritmalar ve teknik yöntemler, cihazlardaki şifreleri çözmek ve kullanıcılara erişimlerini geri kazanmalarına yardımcı olmak için kullanılır. Bu, özellikle cihazlardaki verilerin güvenliğini sağlamak adına önemli bir hizmet sunmaktadır.

rola atlatması veya parola kırma işlemi gerçekleştirilebilen cihazların listesine erişmek için

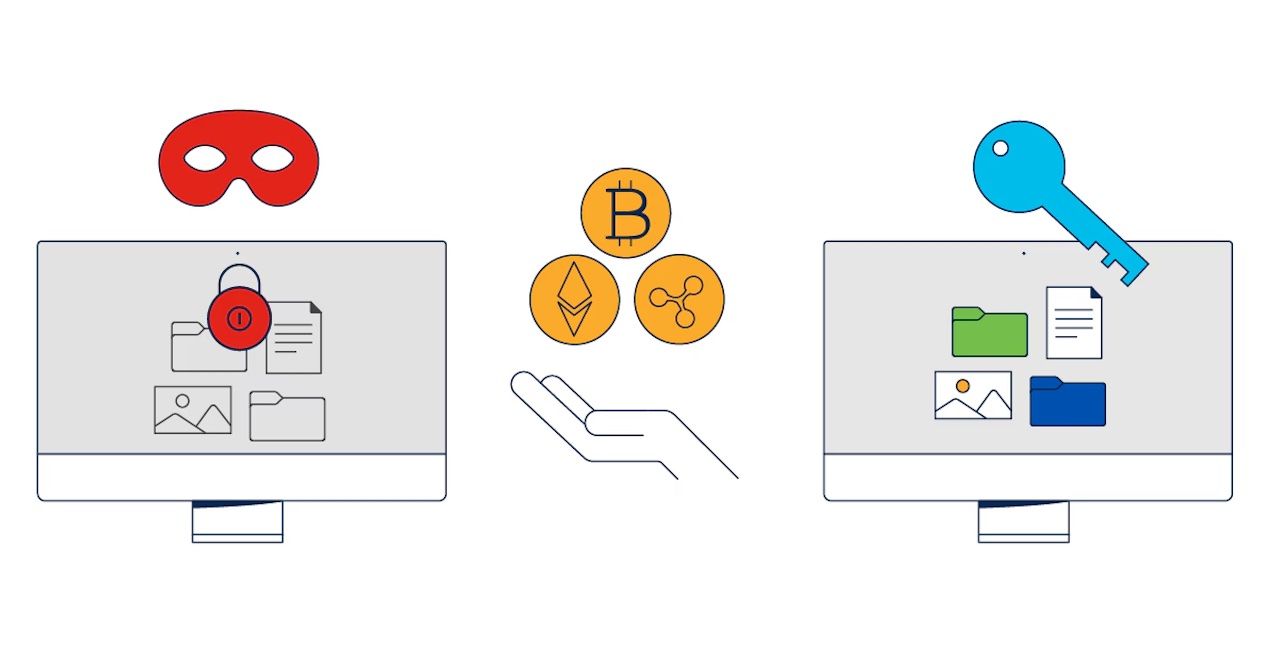

Cryptolocker Virüsüne Karşı Önlem ve Müdahale Rehberi

Cryptolocker, dosyaları şifreleyen ve kurtarma için fidye talep eden son derece tehlikeli bir fidye yazılımıdır. Bu rehber, Cryptolocker virüsüne karşı korunmak ve saldırı durumunda nasıl müdahale edileceğini detaylandırmaktadır.

A. Bilgilendirme ve Farkındalık Artırma:

- Eğitim ve Farkındalık Programları: Kullanıcılara, e-posta dolandırıcılığı, sosyal mühendislik ve zararlı yazılım saldırıları gibi siber tehditler hakkında kapsamlı eğitim verilmelidir. Bu programlar, potansiyel tehditleri nasıl tanıyacakları ve bunlardan nasıl kaçınacakları konusunda kullanıcıları bilinçlendirmeye odaklanmalıdır.

- Gerçekçi Örnekler Kullanımı: Eğitim programları, kullanıcıların günlük hayatta karşılaşabilecekleri gerçekçi siber saldırı örneklerini içermelidir. Bu sayede, tehditlerin somutlaşması ve farkındalık artması sağlanır.

- Güncel Bilgilere Erişim: Kullanıcıların, siber tehditler ve güvenlik güncellemeleri ile ilgili en son bilgilere erişimi olmalıdır. Bu amaçla, şirket içi veya kamuya açık siber güvenlik kaynakları kullanılabilir.

B. Güvenlik Yazılımları ve Güncellemeler:

- Çok Katmanlı Güvenlik: Kapsamlı bir koruma için, antivirüs ve anti-malware yazılımlarının yanı sıra, güvenlik duvarı, uygulama beyaz listeleme ve davranışsal analiz gibi ek güvenlik araçları da kullanılmalıdır.

- Otomatik Güncellemeler: İşletim sistemleri, yazılımlar ve güvenlik araçları için otomatik güncellemeler etkinleştirilmelidir. Bu sayede, yeni ortaya çıkan güvenlik açıklarına karşı hızlı bir şekilde korunma sağlanır.

- Güvenilir Kaynaklardan Yazılım İndirme: Yazılım indirmek için yalnızca resmi ve güvenilir kaynaklar kullanılmalıdır. Bilinmeyen veya şüpheli kaynaklardan indirilen yazılımlar, virüs ve diğer zararlı yazılımlar içerebilir.

C. Yedekleme Stratejileri:

- Düzenli Yedekleme: Tüm önemli dosyaların ve verilerin düzenli olarak yedeklenmesi hayati önem taşır. Yedeklemeler, hem yerel depolama hem de bulut tabanlı çözümler kullanarak yapılmalıdır.

- 3-2-1 Yedekleme Kuralı: Verilerin güvenliğini en üst düzeye çıkarmak için 3-2-1 yedekleme kuralı uygulanmalıdır. Bu kurala göre, verilerin üç kopyası oluşturulmalı, iki kopyası farklı ortamlarda saklanmalı ve bir kopyası ise soğuk yedek (cold backup) olmalıdır.

- Yedekleme Testleri: Yedekleme sistemlerinin düzenli olarak test edilmesi ve yedekten geri dönme işlemlerinin başarıyla gerçekleştirilebildiğinden emin olunmalıdır.

D. Eylem Planı:

- Hızlı Tepki: Bir saldırı tespit edildiğinde, gecikmeden harekete geçilmelidir. Bu, virüsün daha fazla dosyayı şifrelemesini ve daha fazla hasara yol açmasını engeller.

- Bağlantıların Kesilmesi: Saldırıya uğramış sistem, internet ve diğer ağlardan derhal izole edilmelidir. Bu sayede, virüsün diğer cihazlara yayılması önlenir.

- Uzman Yardımı: Virüsün kaldırılması ve dosyaların kurtarılması için bu konuda tecrübeli ve güvenilir bir firmayla iletişime geçilmelidir.

E. İletişim ve Eylem:

- Yetkililerle İşbirliği: Saldırı yetkililere bildirilmeli ve siber suç soruşturmasında yardımcı olunmalıdır.

- Ödeme Yapmaktan Kaçınma: Şifrelenmiş dosyaların kurtarılması için asla fidye ödenmemelidir. Bu durum, saldırganları teşvik eder ve daha fazla saldırıya yol açar.

- Diğer Mağdurlarla İletişim: Saldırıya uğramış diğer kullanıcılarla iletişime geçmek, bilgi ve deneyim paylaşımı yoluyla sorunun daha hızlı çözülmesine yardımcı olabilir.

Ek Öneriler:

- Kişisel Bilgileri Korumak: Kişisel bilgiler ve hassas veriler, şifreli depolama çözümleri kullanılarak korunmalıdır.

- Güvenli Ağ Bağlantıları Kullanmak: Halka açık Wi-Fi ağlarına bağlanırken dikkatli olunmalı ve VPN gibi güvenli bağlantı araçları kullanılmalıdır.

- Yazılım Açıklarını Takip Etmek: Kullanılan yazılımların güncel versiyonlarını kullanmak ve geliştiriciler tarafından yayınlanan güvenlik güncellemelerini takip etmek önemlidir.

- Siber Güvenlik Haberlerine Dikkat Etmek: Siber saldırılar ve yeni tehditler hakkında güncel bilgilere sahip olmak, korunma düzeyini artırır. DrDisk Lab, düzenli olarak bu konuda bilgilendirmeler yapmaktadır.

- Güçlü Parolalar Kullanın ve Bunları Düzenli Değiştirin: Tüm hesaplarınız için güçlü ve benzersiz parolalar kullanın ve bunları en az 6 ayda bir değiştirin. Karmaşık parolalar oluşturmak için büyük ve küçük harfler, rakamlar ve semboller kullanın. Parolalarınızı asla kimseyle paylaşmayın ve parola yöneticisi kullanmayı değerlendirin.

Sosyal Mühendislik Saldırılarından Haberdar Olun: Sosyal mühendislik, insanları kandırarak kişisel bilgilerini veya hassas verilerini ifşa etmelerini sağlayan bir siber saldırı türüdür. Kimlik avı e-postaları, sahte web siteleri ve telefon dolandırıcılıkları yaygın sosyal mühendislik saldırıları arasındadır. Bu tür saldırılara karşı dikkatli olun, şüpheli görünen e-postalara veya web sitelerine tıklamayın ve kişisel bilgilerinizi asla telefonla veya internette kim olduğunuzu bilmediğiniz kişilere vermeyin.

Yazılımlarınızı Güncel Tutun: İşletim sisteminiz, tüm uygulamalarınız ve antivirüs yazılımınız dahil olmak üzere tüm yazılımlarınızı güncel tutun. Yazılım güncellemeleri genellikle güvenlik açıklarını ve hataları düzeltir ve sisteminizi daha az savunmasız hale getirir.

Bilgisayarınızı Gözetimsiz Bırakmayın: Bilgisayarınızı asla gözetimsiz bırakmayın, özellikle de bir oturum açtıysanız. Bilgisayardan ayrılırken her zaman oturumu kapatın ve şifrenizi girmeden asla geri dönmeyin.

Mobil Cihazlarınızı Güvende Tutun: Akıllı telefon ve tabletleriniz gibi mobil cihazlarınızı da fidye yazılımlarına karşı korumayı unutmayın. Bu cihazlar için güvenlik yazılımı yükleyin, güçlü parolalar kullanın ve yalnızca resmi uygulama mağazalarından uygulama indirin.

Şüpheli Aktiviteleri Bildirin: Bilgisayarınızda veya ağınızda şüpheli bir aktivite fark ederseniz, derhal yetkililere bildirin. Bu, virüsün yayılmasını önlemeye ve hızlı müdahale için yardımcı olacaktır.

Verilerinizi Yedekleyin: Verilerinizin düzenli yedeklerini alarak, bir saldırı durumunda dosyalarınızı kurtarma şansınızı artırabilirsiniz. Yedeklerinizi çevrimdışı bir ortamda saklamayı unutmayın, böylece virüs tarafından şifrelenemezler.

Bilinçli Olun ve Kendinizi Güncel Tutun: Siber tehditlerle ilgili en son bilgilerden haberdar olmak için siber güvenlik haberlerini ve bloglarını takip edin. Bu, yeni tehditlere karşı hazırlıklı olmanıza ve kendinizi ve sisteminizi korumak için gerekli adımları atmanıza yardımcı olacaktır.

Cryptolocker virüsü ve diğer fidye yazılımları, günümüzde en yaygın siber tehditlerden biridir. Bu rehberde sunulan önlem ve müdahale planları, kullanıcıların ve kuruluşların bu tehdide karşı korunmasına ve saldırı durumunda hızlı ve etkili bir şekilde müdahale etmesine yardımcı olmayı amaçlamaktadır.

Unutmayın: Siber güvenlik, sürekli bir süreçtir. Bu rehberdeki adımları takip etmek ve güncel kalmak, bilgisayar sistemlerinizi ve verilerinizi korumak için en iyi yoldur.

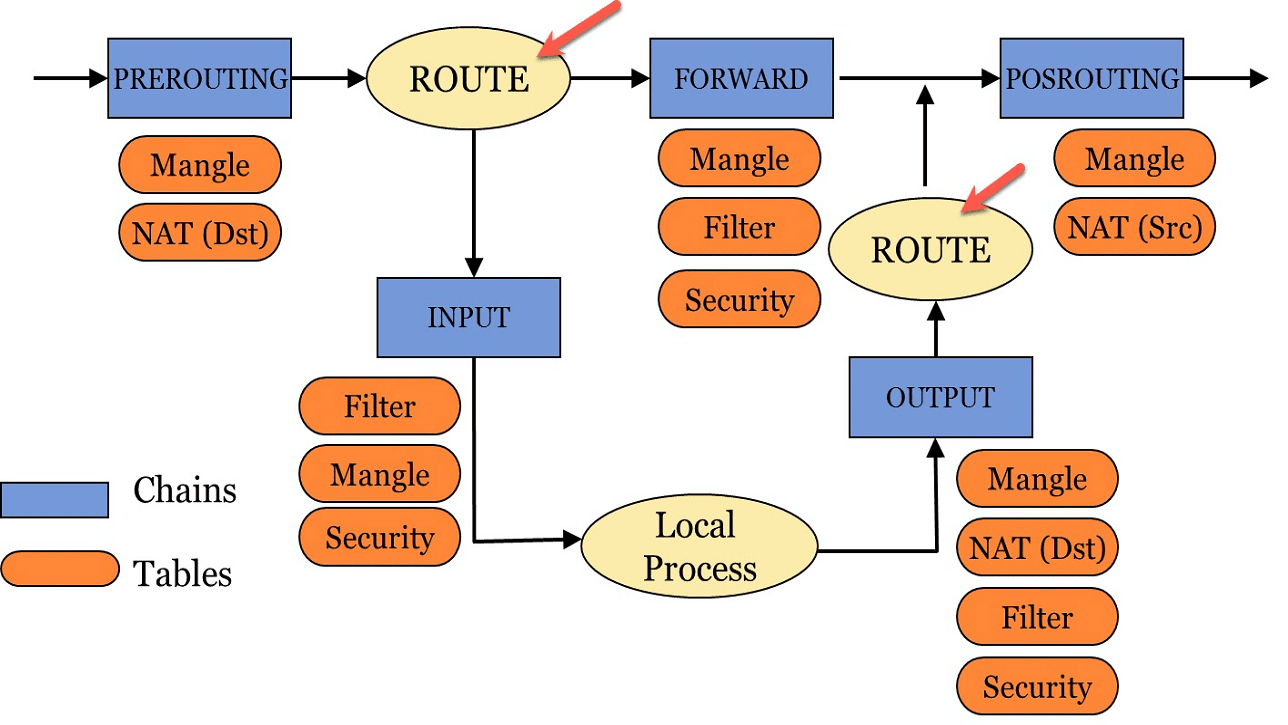

IPTABLES ile Firewall Yönetimi

Linux işletim sistemlerinde ağ trafiğini yönetmek ve siber tehditlere karşı koruma sağlamak için IPTABLES’ı kullanarak güvenlik duvarı kuralları yazma adımlarını detaylı bir şekilde ele alıyoruz. Temel ve ileri düzey kural oluşturma, örnek senaryolar, ayarları kaydetme ve ipuçları dahil olmak üzere kapsamlı bilgiler sunmayı amaçlıyoruz.

Güvenlik duvarları, siber saldırılara karşı kritik bir savunma hattı oluşturarak ağ trafiğini filtrelemek ve kontrol etmek için kullanılır. Linux sistemlerinde, IPTABLES, bu amaçla yaygın olarak kullanılan güçlü bir araçtır. Bu yazı, IPTABLES’ı kullanarak temel ve ileri düzey güvenlik duvarı kuralları yazmayı öğrenmenize ve uygulamanıza yardımcı olacaktır.

Her IPTABLES kuralı, aşağıdaki dört temel öğeden oluşur:

1- Komut Seçimi:

-

İzin vermek için

iptables -A -

Engellemek için

iptables -Dkullanılır.

2- Zincir (Chain) Belirleme:

-

Gelen paketler için

INPUT -

Giden paketler için

OUTPUT -

Yönlendirilen paketler için

FORWARD

3- Kriter Belirleme:

-

Örneğin, belirli bir IP adresinden gelen trafik için

-s 192.168.1.1 -

Belirli bir port için

--dport 22

4- Eylem Belirleme:

-

Kabul etmek için

ACCEPT -

Reddetmek için

DROP -

Başka bir zincire yönlendirmek için

JUMP

- Belirli Bir IP Adresinden Gelen Trafik İçin Engel:

iptables -A INPUT -s 192.168.1.1 -j DROP

Bu kural, 192.168.1.1 adresinden gelen tüm trafiği engeller.

- Belirli Bir Porta Gelen Trafik İçin İzin:

iptables -A INPUT -p tcp --dport 80 -j ACCEPT

Bu kural, TCP üzerinden port 80’e gelen trafiği kabul eder.

- Tüm Giden Trafik İçin İzin:

iptables -A OUTPUT -j ACCEPT

Bu kural, tüm giden trafiği kabul eder.

1- Tüm Gelen Bağlantıları Reddet:

sudo iptables -P INPUT DROP sudo iptables -P FORWARD DROP

2- HTTP ve HTTPS Portlarına İzin Ver:

sudo iptables -A INPUT -p tcp --dport 80 -j ACCEPT

sudo iptables -A INPUT -p tcp --dport 443 -j ACCEPT

3- SSH ve FTP için Belirli IP’lerden Erişime İzin Ver

# SSH için

sudo iptables -A INPUT -p tcp -s 192.168.1.100 --dport 22 -j ACCEPT

sudo iptables -A INPUT -p tcp -s 10.0.0.5 --dport 22 -j ACCEPT

# FTP için

sudo iptables -A INPUT -p tcp -s 192.168.1.100 --dport 21 -j ACCEPT

sudo iptables -A INPUT -p tcp -s 10.0.0.5 --dport 21 -j ACCEPT

4- Yerel Ağdan Tüm Trafiklere İzin Ver:

sudo iptables -A INPUT -i lo -j ACCEPT

sudo iptables -A INPUT -m conntrack --ctstate ESTABLISHED,RELATED -j ACCEPT

5- Ayarları Kaydet ve Yeniden Başlatma Yönetimi:

sudo iptables-save > /etc/iptables/rules.v4

Bu komut, kuralların yeniden başlatmalarda uygulanmasını sağlar.

6- Spesifik Kurallar Ekleme: Özel durumlar için kurallar ekleyebilirsiniz. Örneğin, belirli bir IP adresinden gelen veya giden trafiğe izin vermek veya engellemek isteyebilirsiniz.

# Belirli bir IP adresinden gelen SSH trafiğine izin ver

sudo iptables -A INPUT -p tcp -s 192.168.1.100 --dport 22 -j ACCEPT

# Tüm ICMP (ping) isteklerini reddet

sudo iptables -A INPUT -p icmp -j DROP

7- Lojistik Ayarları Yapma: Yerel ağ trafiklerini kabul etmek ve mevcut bağlantılara izin vermek için:

sudo iptables -A INPUT -i lo -j ACCEPT

sudo iptables -A INPUT -m conntrack --ctstate ESTABLISHED,RELATED -j ACCEPT

8- Kuralları Test Etme: Yeni eklenen kuralların beklenildiği gibi çalıştığından emin olmak için test edin. iptables -L -v komutunu kullanarak mevcut kuralları ve istatistikleri gözden geçirebilirsiniz.

IPTABLES, daha karmaşık ağ filtreleme senaryoları oluşturmak için çeşitli gelişmiş seçenekler sunar:

- Modüller: Paketleri işlemek için ek işlevler sağlayan modülleri yükleyebilirsiniz. Örneğin,

nf_natmodülü, NAT (Network Address Translation) gibi gelişmiş yönlendirme teknikleri sağlar. - Markalama: Paketleri belirli kriterlere göre işaretleyebilir ve daha sonra bu işaretleri filtreleme işleminde kullanabilirsiniz.

- Sınırlı Hız: Belirli kaynaklardan gelen trafiği bant genişliği sınırıyla sınırlayabilirsiniz.

- Beyaz Liste Yaklaşımı: Yalnızca izin verilen trafiği tanımlayın ve varsayılan olarak her şeyi engelleyin.

- En Az Ayrıcalık İlkesini Uygulayın: Gerekenden fazla erişim izni vermeyin.

- Kuralları Düzenli Olarak Güncelleyin: Sisteminizdeki değişikliklere ve yeni tehditlere ayak uydurun.

- Logları İzleyin: Şüpheli etkinlikleri ve potansiyel saldırıları belirlemek için logları inceleyin.

- Test Edin ve Doğrulayın: Herhangi bir kuralı uygulamadan önce test ortamında gerekli testleri uygulayın.

IPTABLES kuralları, sunucunuzun güvenliğini artırırken, belirli kaynaklardan sadece belirli hizmetlere erişim sağlamaya yardımcı olur. Bu kuralları uygulamadan önce, daha fazla bilgi edinmek ve özelleştirilmiş yapılandırmalar için güvenilir çevrimiçi kaynaklara başvurabilirsiniz.

# Fusion Pro ve VmWare Workstation Pro Ücretsiz Hale Geldi!

Broadcom, Fusion Pro ve VmWare Workstation Pro’yu Kişisel Kullanıcılar için Ücretsiz Hale Getirdi! Broadcom, Fusion ve Workstation’ın entegrasyonunu tamamladıklarını ve bu kapsamda önemli değişiklikler yapıldığını duyurdu. En önemli değişikliklerden biri, Fusion Pro ve Workstation Pro’nun iki farklı lisans modeline sahip olması. Artık Pro uygulamalar için Ücretsiz Kişisel Kullanım ve Ücretli Ticari Kullanım aboneliği seçenekleri sunuluyor. Bu sayede, Mac, Windows veya Linux bilgisayarlarında sanal laboratuvar kurmak isteyen bireysel kullanıcılar, yeni indirme portalından en son sürümü ücretsiz olarak indirebilecekler.

Ticari kullanım lisansı gerektiren kullanıcılar için ise ürün grubu teklifleri tek bir SKU (VCF-DH-PRO) haline getirildi.Bu sayede 40’tan fazla SKU ortadan kalkmış ve satın alma ve teklif süreci basitleştirilmiş oldu. Yeni Masaüstü Hypervisor uygulaması aboneliği de herhangi bir Broadcom Advantage iş ortağından temin edilebilecek.

Bu değişiklik, VMware ürünlerini kişisel kullanım için kullanmak isteyenler için harika bir haber. Fusion ve Workstation,yazılım ve IT profesyonelleri tarafından yıllardır kullanılan güçlü sanallaştırma araçlarıdır. Artık bu araçlar, kişisel projeler ve öğrenme amaçlı kullanımlar için de ücretsiz olarak erişilebilir olacak.

Bu değişikliğin, sanallaştırma teknolojisine olan ilgiyi ve benimsenmesini artıracağına inanıyorum. Kişisel kullanıcılar,Fusion ve Workstation ile sanallaştırmanın faydalarını deneyimleme ve bu araçları becerilerini geliştirmek için kullanma şansı yakalayacaklar.

Broadcom’un bu adımı, sanallaştırma alanında önemli bir dönüm noktası olarak değerlendirilebilir. Bu sayede,sanallaştırma teknolojisi daha geniş kitlelere ulaşma ve yaygınlaşma imkanı bulacak.

-

Ücretsiz Kişisel Kullanım: Bireysel kullanıcılar, Fusion Pro ve Workstation Pro’yu kişisel projeler ve öğrenme amaçlı kullanımlar için ücretsiz olarak kullanabilecekler.

-

Ücretli Ticari Kullanım: Ticari kullanım lisansı gerektiren kullanıcılar, VCF-DH-PRO SKU’yu satın alarak abonelik hizmeti alabilecekler.

-

Basitleştirilmiş Satın Alma: Ürün grubu tekliflerinin tek bir SKU haline getirilmesiyle satın alma ve teklif süreci basitleştirildi.

-

Artırılmış Erişilebilirlik: Bu değişiklik, sanallaştırma teknolojisine olan ilgiyi ve benimsenmesini artırarak daha geniş kitlelere ulaşmasını sağlayacak.

Broadcom’un bu adımı, sanallaştırma alanında önemli bir gelişme olarak değerlendirilebilir. Bu sayede, sanallaştırma teknolojisi daha fazla kişiye ve kuruluşa fayda sağlayabilecek.

Broadcom ile Fusion ve Workstation entegrasyonunu tamamladıkça, ürün gamımızı ve kullanıcılarımıza sunuş şeklimizi siz değerli kullanıcılarımızla paylaşmak istiyoruz. En önemli değişikliklerden biri masaüstü hypervisor ürünlerimizin lisanslama modelindedir. Bundan böyle, Fusion Pro ve Workstation Pro iki farklı lisans modeline sahip olacaktır.

Pro uygulamalarımız için artık Ücretsiz Kişisel Kullanım veya Ücretli Ticari Kullanım aboneliği sunuyoruz. Kullanıcılar ihtiyaçlarına göre ticari bir aboneliğe gerek duyup duymadıklarına kendileri karar verebilirler. Bu, Mac, Windows veya Linux bilgisayarlarında sanal laboratuvar isteyen bireysel kullanıcıların yeni indirme portalımızdan en son sürümü ücretsiz olarak kaydederek ve indirerek faydalanabilecekleri anlamına gelir.

Portalımıza adresinden ulaşabilirsiniz.

Yeni ticari modelimizde, ürün grubu tekliflerimizi ticari kullanım lisansı gerektiren kullanıcılar için tek bir SKU (VCF-DH-PRO) haline getirdik. Bu basitleştirme, 40’tan fazla diğer SKU’yu ortadan kaldırarak VMware Desktop Hypervisor uygulamaları, Fusion Pro ve Workstation Pro’nun satın alma ve teklif sürecini her zamankinden daha kolay hale getiriyor. Yeni Masaüstü Hypervisor uygulaması aboneliği herhangi bir Broadcom Advantage iş ortağından temin edilebilir.

Topluluk içinde sık sık, Workstation’ın ve daha sonra Fusion’ın son 25 yılda sağladığı muazzam değeri duyuyoruz. Workstation’ın mirası, şirketin şimdiye kadar piyasaya sürdüğü ilk ürün olan “VMware 1.0″a kadar uzanıyor. Bu ürünün piyasaya çıkış tarihi ise tesadüf eseri 15 Mayıs 1999’dur.

Geleceğe baktığımızda, yazılım ve IT profesyonelleri için birçok kariyerin inşasına katkıda bulunan vazgeçilmez ve çok yönlü sanal araç setinde yenilikçi olmaya devam etmekten heyecan duyuyoruzBold

Fidye yazılımı operatörleri, şifreleme için yeni bir ESXi güvenlik açığını istismar ediyor

Microsoft araştırmacıları, birden fazla ransomware operatörünün, domaine bağlı ESXi hipervizörlerinde tam yönetici izinleri elde etmek için yararlandığı bir güvenlik açığını keşfetti. ESXi hipervizörleri, ağdaki kritik sunucuları içerebilecek sanal makineleri barındırır. Bir ransomware saldırısında, bir ESXi hipervizöründe tam yönetici iznine sahip olmak, tehdit aktörünün dosya sistemini şifreleyebileceği anlamına gelir ve bu, barındırılan sunucuların çalışmasını ve işlev görmesini etkileyebilir. Ayrıca, tehdit aktörünün barındırılan sanal makinelerine erişmesine ve muhtemelen verileri dışarı çıkarmasına veya ağ içinde yatay olarak hareket etmesine olanak tanımaktadır.

CVE-2024-37085 olarak tanımlanan bu güvenlik açığı, üyelerine varsayılan olarak uygun doğrulama olmadan ESXi hipervizörüne tam yönetici erişimi verilen bir etki alanı grubunu içerir. Microsoft, bulguları VMware’e Microsoft Güvenlik Açığı Araştırmaları (MSVR) aracılığıyla koordine edilen güvenlik açığı açıklaması (CVD) yoluyla bildirdi ve VMware bir güvenlik güncellemesi yayınladı. Microsoft, ESXi sunucu yöneticilerine VMware tarafından yayınlanan güncellemeleri uygulamalarını ve blog yazımızda sağladığımız azaltma ve koruma yönergelerini takip etmelerini önerir. Bu sorunu ele almak için VMware’e iş birliği için teşekkür ederiz.

Bu blog yazısı, CVE-2024-37085’in analizini ve Microsoft tarafından güvenlik açığından yararlanarak gerçekleştirilen bir saldırının ayrıntılarını sunmaktadır. Bu araştırmayı, araştırmacılar, satıcılar ve güvenlik topluluğu arasında iş birliğinin önemini vurgulamak amacıyla paylaşıyoruz.

Microsoft güvenlik araştırmacıları, ransomware operatörleri Storm-0506, Storm-1175, Octo Tempest ve Manatee Tempest tarafından birçok saldırıda kullanılan yeni bir sonrası saldırı tekniği tespit etti. Birçok durumda, bu tekniğin kullanımı Akira ve Black Basta fidye yazılımlarının dağıtımına yol açtı. Teknik, aşağıdaki komutları çalıştırmayı ve etki alanında “ESX Admins” adlı bir grup oluşturmayı ve bir kullanıcı eklemeyi içerir:

- net group “ESX Admins” /domain /add

- net group “ESX Admins” username /domain /add

Microsoft araştırmacıları, saldırıları ve tarif edilen davranışı araştırırken, tehdit aktörlerinin bu komutu kullanma amacının, tehdit aktörünün ESXi hipervizöründe tam yönetici erişimine yükseltmesine olanak tanıyan bir güvenlik açığından yararlanmak olduğunu keşfetti. Bu bulgu, bu yılın başlarında VMware’e bir güvenlik açığı bildirimi olarak rapor edildi.

Güvenlik açığının daha fazla analizi, bir Active Directory domaine katılan VMware ESXi hipervizörlerinin, varsayılan olarak “ESX Admins” adlı bir etki alanı grubunun herhangi bir üyesine tam yönetici erişimi verdiğini ortaya çıkardı. Bu grup, Active Directory’de yerleşik bir grup değildir ve varsayılan olarak mevcut değildir. ESXi hipervizörleri, sunucu bir domaine katıldığında böyle bir grubun varlığını doğrulamaz ve yine de bu isimle bir grubun herhangi bir üyesine tam yönetici erişimi sağlar, grup başlangıçta mevcut olmasa bile. Ayrıca, gruptaki üyelik adla belirlenir, güvenlik tanımlayıcısıyla (SID) değil.

Microsoft araştırmacıları bu güvenlik açığından yararlanmanın üç yöntemini belirledi:

- Bu yöntem, yukarıda belirtilen tehdit aktörleri tarafından aktif olarak kullanılmaktadır. Bu yöntemde, “ESX Admins” grubu yoksa, grup oluşturma yeteneğine sahip herhangi bir etki alanı kullanıcısı, böyle bir grup oluşturarak ve kendilerini veya kontrol ettikleri diğer kullanıcıları gruba ekleyerek, domaine bağlı ESXi hipervizörlerinde tam yönetici erişimine yükseltebilir.

- Bu yöntem birincisine benzer, ancak bu durumda tehdit aktörü, bazı rastgele grupları yeniden adlandırma yeteneğine sahip bir kullanıcıya ihtiyaç duyar ve bunlardan birini “ESX Admins” olarak yeniden adlandırır. Daha sonra bir kullanıcı ekleyebilir veya grupta zaten mevcut olan bir kullanıcıyı kullanarak tam yönetici erişimine yükseltebilir. Bu yöntem, Microsoft tarafından vahşi doğada gözlemlenmemiştir.

- Ağ yöneticisi, etki alanındaki herhangi bir grubu ESXi hipervizörü için yönetim grubu olarak atasa bile, “ESX Admins” grubunun üyelerine verilen tam yönetici ayrıcalıkları hemen kaldırılmaz ve tehdit aktörleri bunu hala kötüye kullanabilir. Bu yöntem, Microsoft tarafından vahşi doğada gözlemlenmemiştir. Başarılı bir istismar, ransomware operatörlerinin hipervizörün dosya sistemini şifreleyerek barındırılan sunucuların çalışmasını ve işlev görmesini etkileyebileceği anlamına gelir. Ayrıca, tehdit aktörünün barındırılan sanal makinelerine erişmesine ve muhtemelen verileri dışarı çıkarmasına veya ağ içinde yatay olarak hareket etmesine olanak tanır.

ESXi hipervizörleri hedefleyen ransomware operatörleri;

Son bir yılda, ransomware aktörlerinin birkaç tıklama ile toplu şifreleme etkisini kolaylaştırmak için ESXi hipervizörlerini hedeflediğini gördük, bu da ransomware operatörlerinin hedefledikleri kuruluşlar üzerindeki etkiyi artırmak için sürekli olarak saldırı tekniklerini yenilediğini gösteriyor.

ESXi, birçok kurumsal ağda popüler bir üründür ve son yıllarda ESXi hipervizörlerinin tehdit aktörleri için tercih edilen bir hedef haline geldiğini gözlemledik. Bu hipervizörler, ransomware operatörleri Güvenlik Operasyon Merkezi’nin (SOC) radarında kalmak istiyorsa uygun hedefler olabilir, çünkü:

- Birçok güvenlik ürünü, bir ESXi hipervizörü için sınırlı görünürlük ve korumaya sahiptir.

- Bir ESXi hipervizör dosya sistemini şifrelemek, tek tıklamayla toplu şifreleme sağlar, çünkü barındırılan sanal makineler etkilenir. Bu, ransomware operatörlerine her cihazda yan hareket ve kimlik bilgisi hırsızlığı için daha fazla zaman ve karmaşıklık sağlayabilir. Bu nedenle, birçok ransomware tehdit aktörü Storm-0506, Storm-1175, Octo Tempest, Manatee Tempest ve diğerleri Akira, Black Basta, Babuk, Lockbit ve Kuiper gibi ESXi şifreleyicilerini destekler veya satar (Şekil 1). Microsoft Olay Yanıtı (Microsoft IR) katılımlarının, ESXi hipervizörlerini hedefleyen ve etkileyen olaylar son üç yılda iki katından fazla arttı.

Karanlık webde satılan ESXi yetkisiz kabuğuna ait bir gönderinin ekran görüntüsü Şekil 1. Karanlık webde satılan ESXi yetkisiz kabuğu Storm-0506 Black Basta ransomware dağıtımı Bu yılın başlarında, Kuzey Amerika’da bir mühendislik firması, Storm-0506 tarafından Black Basta ransomware dağıtımı ile etkilendi. Bu saldırı sırasında tehdit aktörü, kuruluş içindeki ESXi hipervizörlerine yükseltilmiş ayrıcalıklar elde etmek için CVE-2024-37085 güvenlik açığını kullandı.

Tehdit aktörü, Qakbot enfeksiyonu yoluyla kuruluşa ilk erişimi elde etti, ardından etkilenen cihazlarda ayrıcalıklarını yükseltmek için bir Windows CLFS güvenlik açığını (CVE-2023-28252) kullandı. Tehdit aktörü daha sonra Cobalt Strike ve Pypykatz (Mimikatz’ın bir Python versiyonu) kullanarak iki etki alanı yöneticisinin kimlik bilgilerini çaldı ve dört etki alanı denetleyicisine yan hareketle ilerledi.

Kompromize edilmiş etki alanı denetleyicilerinde, tehdit aktörü özel araçlar ve bir SystemBC implantı kullanarak kalıcılık mekanizmaları kurdu. Aktör ayrıca, başka bir yan hareket yöntemi olarak birden fazla cihaza Uzaktan Masaüstü Protokolü (RDP) bağlantılarını brute force ile zorlamaya çalıştı ve ardından tekrar Cobalt Strike ve SystemBC kurdu. Tehdit aktörü daha sonra Microsoft Defender Antivirus’ü tespit edilmekten kaçınmak için çeşitli araçlar kullanarak karıştırmaya çalıştı.

Microsoft, tehdit aktörünün etki alanında “ESX Admins” grubunu oluşturduğunu ve yeni bir kullanıcı hesabı eklediğini gözlemledi; bu eylemlerin ardından, Microsoft, bu saldırının ESXi dosya sisteminin şifrelenmesi ve ESXi hipervizöründeki barındırılan sanal makinelerin işlevselliğini kaybetmesiyle sonuçlandığını gözlemledi. Aktör ayrıca, ESXi hipervizöründe barındırılmayan cihazları şifrelemek için PsExec kullanımı da gözlemlendi. Microsoft Defender Antivirus ve Microsoft Defender for Endpoint’deki otomatik saldırı kesintisi, Defender for Endpoint’in birleşik ajanının yüklü olduğu cihazlarda bu şifreleme girişimlerini durdurmayı başardı.

Storm-0506 tarafından bir saldırının başlangıç erişiminden ESXi güvenlik açığının istismarına ve Black Basta ransomwarenın dağıtımına ve ESXi hipervizöründeki sanal makinelerin toplu şifrelenmesine kadar birden fazla kötü niyetli eylemi takip eden saldırı zinciri diyagramı

Şekil 2. Storm-0506 saldırı zinciri

Microsoft, domaine bağlı ESXi hipervizörlerini kullanan kuruluşlara, CVE-2024-37085’i ele almak için VMware tarafından yayınlanan güvenlik güncellemesini uygulamalarını önerir. Aşağıdaki yönergeler, kuruluşların ağlarını saldırılardan korumasına da yardımcı olacaktır:

- Yazılım güncellemelerini yükleyin

- Tüm domaine bağlı ESXi hipervizörlerinde VMware tarafından yayınlanan en son güvenlik güncellemelerini yüklediğinizden emin olun.

Yazılım güncellemelerini yüklemek mümkün değilse, riski azaltmak için aşağıdaki önerileri kullanabilirsiniz:

- Etki alanında “ESX Admins” grubunun var olduğunu doğrulayın ve sertleştirin.

- Bu grubun ESXi hipervizörüne erişimini manuel olarak reddederek ESXi hipervizöründe ayarları değiştirin.

Active Directory ESX yöneticileri grubunun tam yönetici erişimi istenmiyorsa, bu davranışı şu gelişmiş ana bilgisayar ayarını kullanarak devre dışı bırakabilirsiniz:

‘Config.HostAgent.plugins.hostsvc.esxAdminsGroupAutoAdd’.

- Yönetici grubunu ESXi hipervizöründe farklı bir gruba değiştirin.

- Yeni grup adı için XDR/SIEM’de özel tespitler ekleyin.

- ESXi günlüklerini bir SIEM sistemine gönderin ve şüpheli tam yönetici erişimini izleyin.

- Kimlik bilgisi hijyeni

- Farklı güvenlik açığı yöntemlerini kullanmak için tehdit aktörlerinin kuruluşta yüksek ayrıcalıklı bir kullanıcıyı kontrol etmeleri gerekir.

Bu nedenle, kuruluşta diğer etki alanı gruplarını yönetebilecek yüksek ayrıcalıklı hesapları koruduğunuzdan emin olmanız önerilir:

- Tüm hesaplarda çok faktörlü kimlik doğrulamayı (MFA) zorunlu kılın, MFA’dan muaf kullanıcıları kaldırın ve her zaman, her cihazdan, her konumdan kesinlikle MFA isteyin.

- Şifresiz kimlik doğrulama yöntemlerini (örneğin, Windows Hello, FIDO anahtarları veya Microsoft Authenticator) şifresiz destekleyen hesaplar için etkinleştirin. Hala şifre gerektiren hesaplar için, MFA için Microsoft Authenticator gibi kimlik doğrulama uygulamalarını kullanın. Farklı kimlik doğrulama yöntemleri ve özellikleri için bu makaleye başvurun.

- Üretkenlik hesaplarından ayrıcalıklı hesapları izole edin ve ortamın yönetici erişimini koruyun. En iyi uygulamaları anlamak için bu makaleye başvurun.

- Kritik varlıkların durumunu iyileştirin

- Ağdaki kritik varlıklarınızı, örneğin ESXi hipervizörlerini ve vCenter’ları (VMware vSphere ortamlarını kontrol eden merkezi bir platform) belirleyin ve en son güvenlik güncellemeleri, uygun izleme prosedürleri ve yedekleme ve kurtarma planlarıyla korunduklarından emin olun. Daha fazla bilgi için aşağıdaki makaleye başvurun.

- Güvenlik açıklarını belirleyin

- Microsoft Defender portalı aracılığıyla SNMP kullanarak ağ cihazlarının kimlik doğrulamalı taramalarını dağıtın ve ESXi gibi ağ cihazlarındaki güvenlik açıklarını belirleyin ve güvenlik önerileri alın.

Microsoft Defender for Endpoint ESXi güvenlik açıkları ve istismarlarıyla ilişkili tehdit etkinliklerini belirlemek için aşağıdaki uyarılar kullanılabilir:

- ESX Admins grubunda şüpheli değişiklikler

- Şüpheli bir şekilde yeni grup eklendi

- Şüpheli Windows hesap manipülasyonu

- Kompromize edilmiş hesap klavye başında saldırı gerçekleştiriyor

Aşağıdaki uyarılar tehdit etkinliklerini belirlemek için kullanılabilir:

- ESX grubunun şüpheli oluşturulması

Müşteriler, tehdit aktörleri ve ilgili etkinlikler hakkında güncel bilgiler almak için aşağıdaki raporlara başvurabilirler:

- Storm-0506

- Storm-1175

- Octo Tempest

- Manatee Tempest

- Akira

- Black Basta

Ağdaki ilgili etkinlikleri belirlemek için müşteriler aşağıdaki sorguları kullanabilir:

- Kuruluştaki ESXi hipervizörlerini tanımlama:

DeviceInfo

| where OSDistribution =~ “ESXi”

| summarize arg_max(Timestamp, *) by DeviceId

- Active Directory’de ESX Admins grubu değişikliklerini tanımlama:

IdentityDirectoryEvents

| where Timestamp >= ago(30d)

| where AdditionalFields has (‘esx admins’)

- Microsoft Defender Zafiyet Yönetimi bilgileriyle keşfedilen ESXi’yi değerlendirme:

DeviceInfo

| where OSDistribution =~ “ESXi”

| summarize arg_max(Timestamp, *) by DeviceId

| join kind=inner (DeviceTvmSoftwareVulnerabilities) on DeviceId

DeviceInfo

| where OSDistribution =~ “ESXi”

| summarize arg_max(Timestamp, *) by DeviceId

| join kind=inner (DeviceTvmSecureConfigurationAssessment) on DeviceId